誰知道dns攻擊怎麼辦

提問者:美美兮兮米 | 瀏覽 次 | 提問時間:2016-12-23 | 回答數量:3

常見的DNS攻擊包括:1) 域名劫持 通過采用黑客手段控製了域名管理密碼和域名管理郵箱,然後將該域名的NS紀錄指向到黑客可以控製的DNS服務器,然後通過在該DNS服務器上添加相應...

常見的DNS攻擊包括:1) 域名劫持 通過采用黑客手段控製了域名管理密碼和域名管理郵箱,然後將該域名的NS紀錄指向到黑客可以控製的DNS服務器,然後通過在該DNS服務器上添加相應...

已有3條答案

常見的DNS攻擊包括:

1) 域名劫持

通過采用黑客手段控製了域名管理密碼和域名管理郵箱,然後將該域名的NS紀錄指向到黑客可以控製的DNS服務器,然後通過在該DNS服務器上添加相應域名紀錄,從而使網民訪問該域名時,進入了黑客所指向的內容。

這顯然是DNS服務提供商的責任,用戶束手無策。

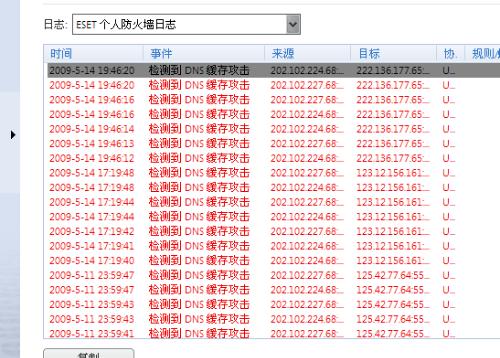

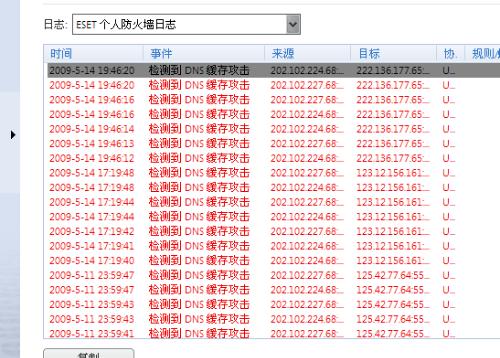

2) 緩存投毒

利用控製DNS緩存服務器,把原本準備訪問某網站的用戶在不知不覺中帶到黑客指向的其他網站上。其實現方式有多種,比如可以通過利用網民ISP端的DNS緩存服務器的漏洞進行攻擊或控製,從而改變該ISP內的用戶訪問域名的響應結果;或者,黑客通過利用用戶權威域名服務器上的漏洞,如當用戶權威域名服務器同時可以被當作緩存服務器使用,黑客可以實現緩存投毒,將錯誤的域名紀錄存入緩存中,從而使所有使用該緩存服務器的用戶得到錯誤的DNS解析結果。

最近發現的DNS重大缺陷,就是這種方式的。隻所以說是“重大”缺陷,據報道是因為是協議自身的設計實現問題造成的,幾乎所有的DNS軟件都存在這樣的問題。

3)DDOS攻擊

一種攻擊針對DNS服務器軟件本身,通常利用BIND軟件程序中的漏洞,導致DNS服務器崩潰或拒絕服務;另一種攻擊的目標不是DNS服務器,而是利用DNS服務器作為中間的“攻擊放大器”,去攻擊其它互聯網上的主機,導致被攻擊主機拒絕服務。

4) DNS欺騙

DNS欺騙就是攻擊者冒充域名服務器的一種欺騙行為。

原理:如果可以冒充域名服務器,然後把查詢的IP地址設為攻擊者的IP地址,這樣的話,用戶上網就隻能看到攻擊者的主頁,而不是用戶想要取得的網站的主頁了,這就是DNS欺騙的基本原理。DNS欺騙其實並不是真的“黑掉”了對方的網站,而是冒名頂替、招搖撞騙罷了。

現在的Internet上存在的DNS服務器有絕大多數都是用bind來架設的,使用的bind版本主要為bind 4.9.5+P1以前版本和bind 8.2.2-P5以前版本.這些bind有個共同的特點,就是BIND會緩存(Cache)所有已經查詢過的結果。

dns攻擊,這個是和你在同一局域網中的其它電腦中了頑固木馬了,個人建議你安裝360木馬防火牆,並按360提示的MAC地址,找那台有病毒的電腦,然後清理那台電腦的病毒就可以了。

保護內部設備:像這樣的攻擊大多數都是從網絡內部執行攻擊的,如果網絡設備很安全,那麼那些感染的主機就很難向設備發動欺騙攻擊。

不要依賴DNS:在高度敏感和安全的係統,通常不會在這些係統上瀏覽網頁,最後不要使用DNS。如果有軟件依賴於主機名來運行,那麼可以在設備主機文件裏手動指定。

使用入侵檢測係統:隻要正確部署和配置,使用入侵檢測係統就可以檢測出大部分形式的ARP緩存中毒攻擊和DNS欺騙攻擊。

使用DNSSEC: DNSSEC是替代DNS的更好選擇,它使用的是數字前麵DNS記錄來確保查詢響應的有效性,DNSSEC還沒有廣泛運用,但是已被公認為是DNS的未來方向,也正是如此,美國國防部已經要求所有MIL和GOV域名都必須開始使用DNSSEC。

希望我的回答對您有幫助

常見的DNS攻擊包括:1) 域名劫持 通過采用黑客手段控製了域名管理密碼和域名管理郵箱,然後將該域名的NS紀錄指向到黑客可以控製的DNS服務器,然後通過在該DNS服務器上添加相應...

常見的DNS攻擊包括:1) 域名劫持 通過采用黑客手段控製了域名管理密碼和域名管理郵箱,然後將該域名的NS紀錄指向到黑客可以控製的DNS服務器,然後通過在該DNS服務器上添加相應...