時間:2017-06-28 來源:互聯網 瀏覽量:

“Petrwrap”殺傷力不容小覷

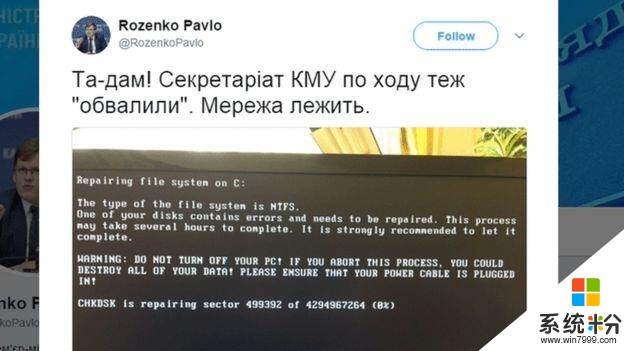

在6月27日,俄羅斯和烏克蘭首先遭到“Petrwrap”病毒的攻擊,烏克蘭政府、銀行、供電網絡和交通樞紐均遭到攻擊——烏克蘭的一些地鐵站和機場遭到攻擊,電力供應係統遭到破壞,烏克蘭副總理羅岑科•帕夫洛還在推特上發布了一張黑暗的電腦屏幕的照片,並稱政府總部的電腦係統因受到攻擊已經關閉。

更要命的是,烏克蘭切爾諾貝利核電站也遭受病毒攻擊,烏克蘭當局不得不派出技術專家進行處理,以免出現核泄漏。而且由於“Petrwrap”病毒的影響,工業區內的監測係統則改由人工操作,核電站工作人員不得不手持儀器在輻射區檢測輻射狀況,核電站的網站也要暫時關閉。

除了烏克蘭之外,俄羅斯、英國、法國等都用用戶遭到病毒感染。和之前的“Wanna Cry”不同,一旦被“Petrwrap”病毒感染,電腦就會被加密而無法使用。

雖然就目前為止,“Petrwrap”造成的影響相對於“Wanna Cry”要遜色一籌,但考慮到包括切爾諾貝利核電站、烏克蘭中央銀行、烏克蘭政府等均被病毒感染,“Petrwrap”的殺傷力不容小覷。

微軟的操作係統難保沒有預先留得後門

由於現在的和操作係統是一個非常複雜的係統,但代碼依舊是由人來編寫的,這就很難不出現失誤或者疏忽,從而產生漏洞。加上美國科技公司有配合政府收集情報的慣例——斯諾登就披露了微軟、雅虎、Google、Facebook、Paltalk、YouTube、Skype、美國在線、蘋果等公司先後加入了棱鏡項目。這樣一來,就很難保證國外的軟件或者硬件列沒有刻意植入的後門。

從永恒之藍的情況看,微軟的操作係統很可能就事先預留了後門。

在事件發生後,微軟總裁史密斯猛烈抨擊美國政府,要求當局停止這種偷偷私藏安全漏洞留待日後使用的做法。以及黑客從美國國家安全局(NSA)盜取攻擊工具的事實,很顯然,這些攻擊武器是美國國家安全局的禦用黑客工具。

然後,微軟的這種做法,頗有把責任甩給美國政府,以擺脫信譽危機的嫌疑。目前,受病毒影響的操作係統包括 Windows NT、Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0、Windows 10早期版本。很難想象微軟在這麼長的時間裏,將存在漏洞的代碼一直保留至今,而沒有修改或重寫。考慮到棱鏡事件的先例,永恒之藍這個漏洞很有可能是微軟給美國情報部門留的禦用漏洞。

美國情報部門根據漏洞開發攻擊工具

之前永恒之藍席卷全球,其實是利用了微軟的MS17-010漏洞。黑客利用漏洞把蠕蟲病毒植入被攻擊電腦,被控製的電腦又會去掃描其他電腦,最終以多米諾骨牌的方式不斷感染其他電腦。

而且永恒之藍能造成如此大的影響,和美國國家安全局脫不了幹係。MS17-010原本是美國國家安全局(NSA)旗下組織“方程式小組”禦用的0Day漏洞。“方程式小組”是國家級的攻擊者,使用“震網”病毒破壞伊朗核設施的行動就是出自“方程式小組”的手筆。

如果認為美國國家安全局隻開發了永恒之藍,你就OUT了,根據維基解密資料,CIA針對從Windows XP覆蓋至Windows 10的間諜攻擊計劃——優先組代號雅典娜,後備組代號赫拉。雅典娜和赫拉由CIA和著名主動式安全軟件公司Siege Technologies合作開發。目前,雅典娜的攻擊範圍從Windows XP至Windows 10;赫拉的的攻擊範圍從Windows 8到Windows10。

根據維基解密介紹:雅典娜和赫拉的可以在用戶毫無知覺的情況下取得控製設備的最高權限,並且竊取、或者是刪除特定的文件,亦或者將特定的文件傳送至CIA的服務器。而且雅典娜和赫拉可以無視諸如卡巴斯基這類殺毒軟件或安全工具。

雖然在近兩年內,沒有爆發雅典娜和赫拉引發大規模黑客攻擊的事件。但永恒之藍也是被黑客盜走之後,才引起了上百個國家被攻擊的惡劣事件,沒準CIA已經利用雅典娜和赫拉對中國、俄羅斯的高價值目標進行了多次攻擊,隻不過這種國家級攻擊事件隻在小範圍內被知曉,未被媒體報道。

微軟漏洞防不勝防,應采用國產操作係統替換

從之前永恒之藍病毒爆發的情況看,不少安裝linux衍生版操作係統的電腦和蘋果電腦逃過一劫。而采用物理隔離的中國公安係統卻被病毒感染。從中可以看出,物理隔絕並不安全,以及這些病毒都是針對Windows開發的。

雖然國內單位開發的linux衍生版操作係統未必沒有漏洞——以目前軟件的複雜度,隻要代碼還是人類編寫的,在開發過程中的無心之失留下漏洞是無法避免的。但是linux衍生版操作係統有一個優勢,就是國內單位可以自己修改——對於Windows而言,即便國內工程師千辛萬苦做出了有益的修改,但也會因為違反版權協議中“禁止逆向工程”條款而被起訴,因此隻能等待微軟打補丁了。但linux衍生版操作係統國內單位覺得部分代碼有問題,就可以自己修改掉。這樣相對於等著微軟打補丁更加主動。

何況Linux是開源的,全球的程序員、安全專家、社區、大公司都可以審查代碼,相對於閉源的Windows,這種審查力度是無法比擬的。

目前,中國的黨政軍(辦公)、金融、能源、工控、醫療、交通、教育等諸多領域大多采用國外的基礎軟硬件。一旦將來爆發網絡戰,由國家級攻擊者使用美國情報部門開發的黑客工具進行攻擊,則很有可能癱瘓中國經濟社會的正常運行。正如本次遭到攻擊的烏克蘭政府、銀行、核電站、機場、地鐵等等。

如果更換為國內單位開發的操作係統,一方麵可以扶持本土操作係統廠商,同時還能夠通過政府規模使用,實現發現問題——解決問題的螺旋式提升。無論對於壯大本土操作係統廠商的技術實力,還是提升國家信息安全,都有著積極的意義。