時間:2017-06-28 來源:互聯網 瀏覽量:

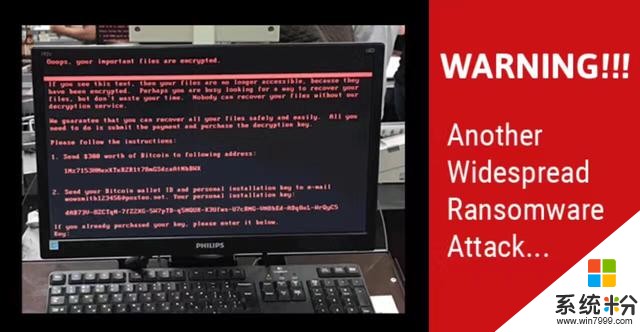

不久前爆發的WannaCry勒索病毒主要針對微軟 windows係統,其實用戶正常安裝補丁即可避免,但黑客就是賭在很多用戶沒有打補丁,結果造成很多用戶遭受攻擊,WannaCry陰雲剛剛散去,另一“未知病毒”再次爆發,這款名為Petya的勒索病毒正在全球快速傳播,依舊針對微軟windows係統,而且從加密文件升級為加密係統,微軟這會估計想哭死啦!

分析:Petya病毒同樣同樣利用的是微軟Windows SMBv1漏洞進行感染,然後再利用內網蠕蟲傳播方式進一步擴大感染,不同的是Petya則采用了新的對完整係統的加密方式,使得恢複變得更加困難,中招之後新的主引導記錄(MBR)會直接加載至勒索頁麵,使用戶完全無法對主機進行任何操作,勒索信息顯示,用戶需向對方支付價值300美金的比特幣。

造成影響:根據相關信息顯示,目前影響最嚴重的國家是烏克蘭(副總理Pavlo Rozenko、國家儲蓄銀行(Oschadbank)、Privatbank等銀行、國家郵政(UkrPoshta)、國家電信、市政地鐵、烏克蘭首都基輔的鮑裏斯波爾機場、電力公司KyivEnergo),其他部分國家均受到不同程度的影響,包括俄羅斯(俄羅斯石油公司(Rosneft))、西班牙、法國、英國、丹麥、印度、美國(律師事務所DLA Piper)等國家。目前國內已有企業中招,萬餘台主機再次感染這一新型勒索病毒。

安天建議未中招用戶防範措施:

郵件防範

由於此次“必加”(Petya)勒索軟件變種首次傳播通過郵件傳播,所以應警惕釣魚郵件。建議收到帶不明附件的郵件,請勿打開;收到帶不明鏈接的郵件,請勿點擊鏈接。

更新操作係統補丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

更新Microsoft Office/WordPad遠程執行代碼漏洞(CVE-2017-0199)補丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

禁用WMI服務

禁用操作方法:https://zhidao.baidu.com/question/91063891.html

更改空口令和弱口令

如操作係統存在空口令或弱口令的情況,請及時將口令更改為高強度的口令。

免疫工具

安天開發的“魔窟”(WannaCry)免疫工具,針對此次事件免疫仍然有效。

下載地址:http://www.antiy.com/tools.html

對於已被感染安天建議:

如無重要文件,建議重新安裝係統,更新補丁、禁用WMI服務、使用免疫工具進行免疫。

有重要文件被加密,如已開啟Windows自動鏡像功能,可嚐試恢複鏡像;或等待後續可能出現解密工具。

總結:網絡安全並非一時之功,而是需要時時警惕,通過兩次事件,希望使用windows係統的用戶保持更新,不要心懷僥幸心理,從另外一個層麵上來看,也積極推動了用戶從windows7向windows10升級,蘋果筆記本用戶暫時沒有任何風險!