時間:2017-06-14 來源:互聯網 瀏覽量:

該漏洞是一個微軟Windows係統處理LNK文件過程中發生的遠程代碼執行漏洞。當存在漏洞的電腦被插上存在漏洞文件的U盤時,不需要任何額外操作,漏洞攻擊程序就可以借此完全控製用戶的電腦係統。該漏洞也可能籍由用戶訪問網絡共享、從互聯網下載、拷貝文件等操作被觸發和利用攻擊。

該漏洞的原理同2010年“伊朗震網”事件中所使用的用於穿透核設施中隔離網絡的Windows安全漏洞CVE-2010-2568 非常相似。它可以很容易地被黑客利用並組裝成用於攻擊基礎設施、存放關鍵資料的核心隔離係統等的網絡武器。目前據可靠消息,此漏洞被已在野外被利用,鑒於此漏洞與震網漏洞原理及威脅的高度相似性,我們將此漏洞命名為“震網三代”漏洞。

另一個Windows搜索遠程代碼執行漏洞(CVE-2017-8543),涉及Windows操作係統中Windows搜索服務(Windows Search Service:Windows中允許用戶跨多個Windows服務和客戶機搜索的功能)的一個遠程代碼執行問題。Search服務默認開啟,使它與之前NSA永恒係列SMB漏洞幾乎有相同的影響麵。微軟在同一天也發布了針對Windows XP和Windows Server 2003等Windows不繼續支持的版本的補丁,這個修改是為了避免上月發生的WannaCry蠕蟲勒索事件的重現。

目前據微軟公告所述,此漏洞被用於國家級的針對性攻擊,特別是針對服務器需要提升處理優先級到最高。

微軟在同一天還發布了Windows XP和Windows Server 2003等原本不繼續支持的版本的補丁,以避免上月發生的WannaCry蠕蟲勒索事件的重現。

Window XP的補丁更新可以在微軟下載中心找到,但不會自動通過Windows推送。

影響範圍“震網三代”LNK文件遠程代碼執行漏洞(cve-2017-8464)

該漏洞影響從Win7到最新的Windows 10操作係統,漏洞同樣影響操作係統,但不影響XP \2003 係統。具體受影響的操作係統列表如下:

Windows 7 (32/64位)

Windows 8 (32/64位)

Windows 8.1(32/64位)

Windows 10 (32/64位,RTM/TH2/RS1/RS2)

Windows Server 2008 (32/64/IA64)

Windows Server 2008 R2 (64/IA64)

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

Windows Vista

Windows搜索遠程命令執行漏洞(cve-2017-8543)

具體受影響的操作係統列表如下:

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows RT 8.1

Windows 8.1 for x64-based systems

Windows 8.1 for 32-bit systems

Windows 7 for x64-based Systems Service Pack 1

Windows 7 for 32-bit Systems Service Pack 1

Windows 10 Version 1703 for x64-based Systems

Windows 10 Version 1703 for 32-bit Systems

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 Version 1511 for x64-based Systems

Windows 10 Version 1511 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows XP

Windows 2003

Windows Vista

目前微軟已經針對除了Windows 8係統外的操作係統提供了官方補丁,360安全監測與響應中心提醒用戶盡快下載補丁修複,360企業安全也將提供一鍵式修複工具。微軟官方補丁下載:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2017-8464

Windows搜索遠程命令執行漏洞(cve-2017-8543)目前微軟已經提供了官方補丁,稍後我們將提供一鍵式修複工具。

微軟官方補丁下載地址:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8543

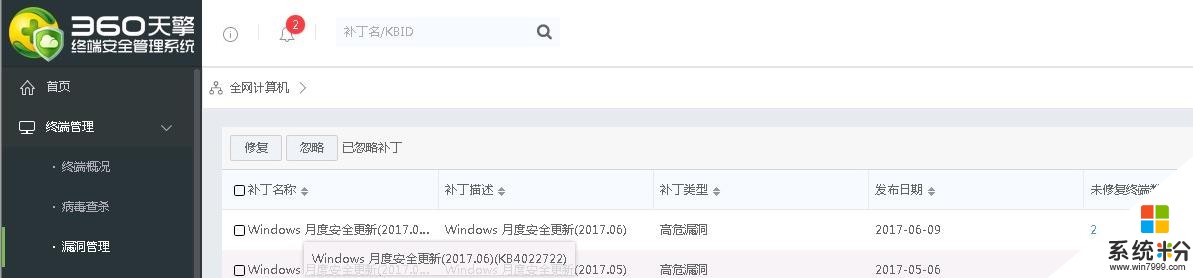

使用360天擎的用戶,請稍後更新天擎補丁庫並針對全網推送補丁。

360企業安全發布“震網三代”一鍵式漏洞修複工具360企業安全集團天擎團隊發布的“震網三代”漏洞補丁修複工具支持對LNK文件遠程代碼執行漏洞(CVE-2017-8464)和 Windows搜索遠程命令執行漏洞(CVE-2017-8543)進行一鍵式檢測與修複。

下載地址:http://b.360.cn/other/stuxnet3fixtool

360天擎用戶升級最新的漏洞補丁庫(版本1.0.1.2830)即可掃描和修複微軟6月份推送的包含CVE-2017-8464和CVE-2017-8543在內的95個補丁。

請點擊此處輸入圖片描述請點擊此處輸入圖片描述

360安全監測與響應中心也將持續關注該事件進展,並第一時間為您更新該漏洞信息。關於本次事件的進展,可以訪問以下地址獲取最新信息:

http://b.360.cn/about/shownews/57?type=about_news