時間:2017-05-22 來源:互聯網 瀏覽量:

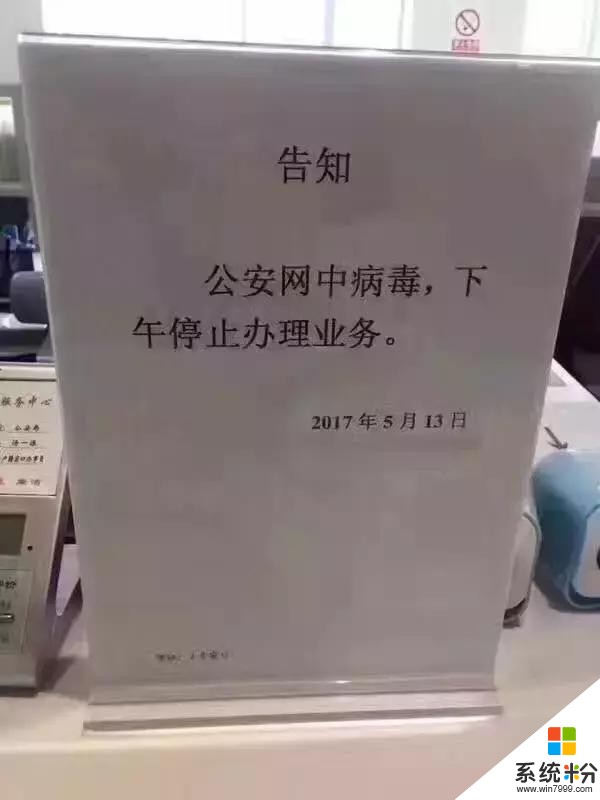

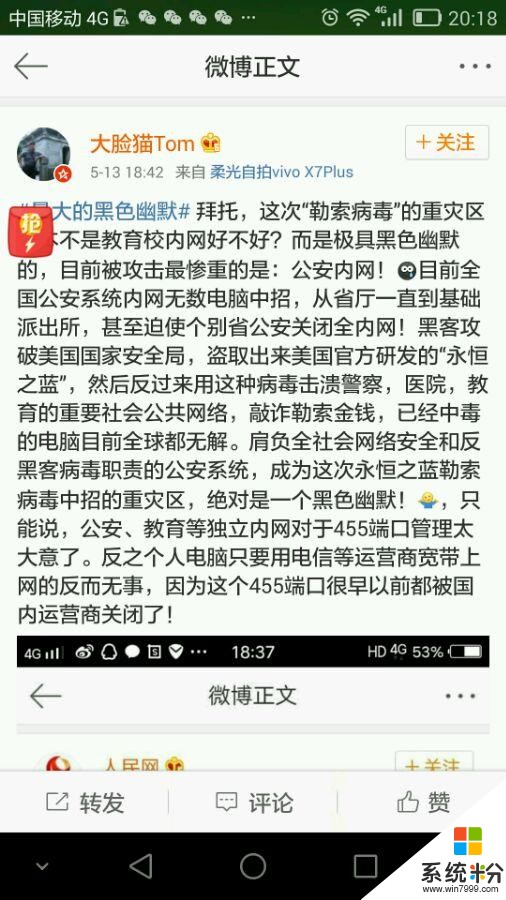

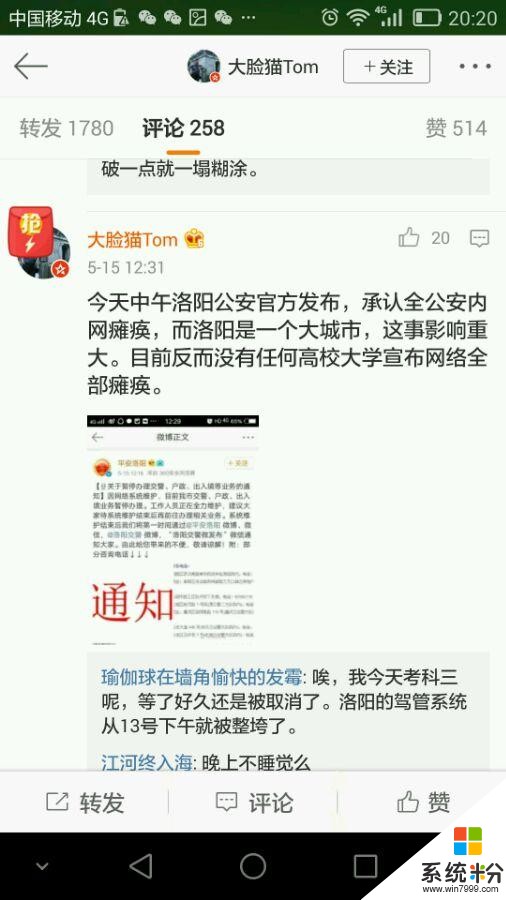

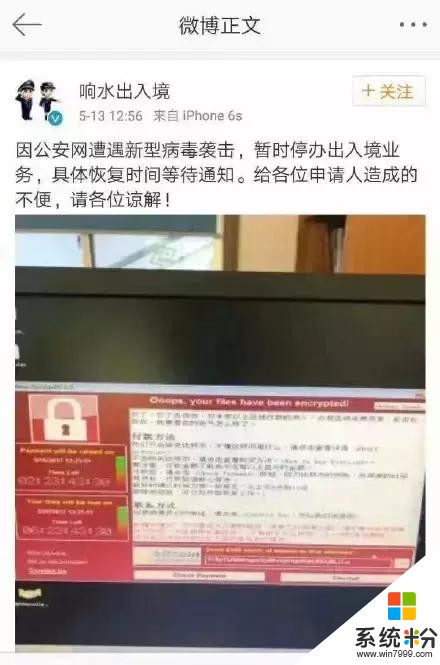

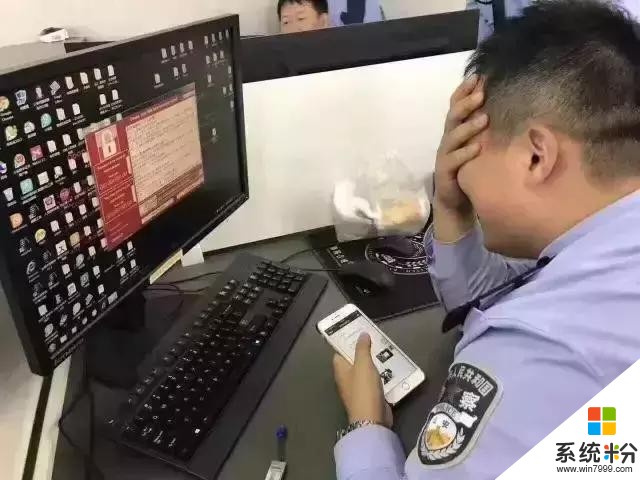

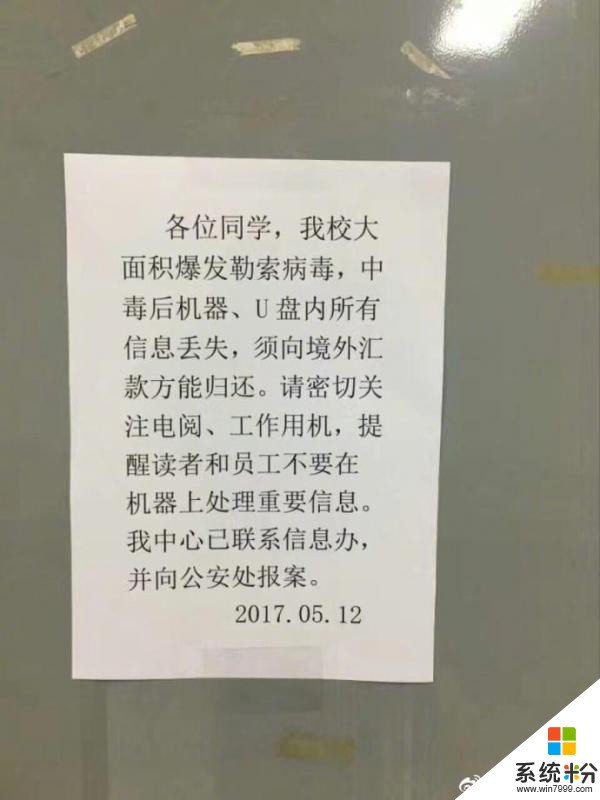

不久前,永恒之藍席卷全球,教育網、公安內網受到感染。洛陽市公安官方發文,承認公安內網陷入癱瘓。但這並非是孤例。全國各地都有公安內網遭到攻擊的情況。

由此可見,使用國外基礎軟硬件+物理隔離的做法,安全性也是無法得到保證的。要糟糕的是,黑客威脅每個月公布泄露出來的俄羅斯、中國、伊朗和朝鮮導彈和核項目資料。黑客聲稱:“6月份將公布詳細資料。”

黑客之所以能夠獲得中國、俄羅斯、伊朗、朝鮮的核項目與導彈資料,很有可能與美國安全局利用一係列基於微軟操作係統漏洞開發的黑客工具脫不了幹係。

Intel和微軟故意留後門

微軟公司總裁、首席法務官史密斯(Brad Smith)周日(5月14日)通過其博客指出,"想哭"勒索軟件使用了美國國家安全局(NSA)編寫的一段代碼。此前,英國《金融時報》、美國《紐約時報》等媒體以及俄羅斯網絡安全軟件廠商卡巴斯基都表示,"想哭"正是利用了此前美國國家安全局被盜的"永恒之藍"(EternalBlue)黑客工具。

微軟總裁史密斯猛烈抨擊美國政府,要求當局停止這種偷偷私藏安全漏洞留待日後使用的做法。他呼籲有關當局在發現漏洞後應當及時告知軟件製作方,切勿悄悄銷售、收藏、利用,更不應讓其流入別有用心的人手中。史密斯寫道:"用常規武器來作類比,此次事件相當於美軍的戰斧式巡航導彈被盜……全球政府都應該從這次襲擊中警醒。"

很顯然,微軟把漏洞的責任完全扔給了美國政府,也就是說微軟沒有過錯和責任,隻是美國國家安全局在偷偷私藏安全漏洞留著自己使用。

但從永恒之藍的感染Windows版本來,永恒之藍能感染Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。很難想象微軟在十多年時間裏,在N個操作係統版本演變後,一直保留了這個漏洞。

考慮到斯諾登已經證明了微軟、雅虎、Google、Facebook、Paltalk、YouTube、Skype、美國在線、蘋果公司先後加入了棱鏡項目,以陰謀論的思路,永恒之藍這個漏洞很有可能是微軟給美國情報部門留得禦用後門。

同樣的,Intel也存在嚴重漏洞十年不改的情況——國外科技曝料網站Semiaccurate表示:5年前就開始向英特爾公司提這個漏洞,英特爾公司10年來對該漏洞不屑一顧。

Semiaccurate網站在其文章中還暗示英特爾在芯片中故意留有後門:盡管英特爾對ME有著很多官方說明,但ME技術架構一直是英特爾不願談及的話題,因為沒人真正知曉該技術的真正目的,以及是否可以做到完全禁用等。

在2017年3月,安全研究者Maksim提交了這個漏洞,在被抓個現行之後,英特爾公司才表示,十年來的芯片都存在嚴重安全隱患。

由於美國科技公司配合美國政府開展情報工作已然是常態,Intel和微軟的一些做法很難讓人不去猜測,不是在故意留後門。

用自主CPU+linux替換Wintel

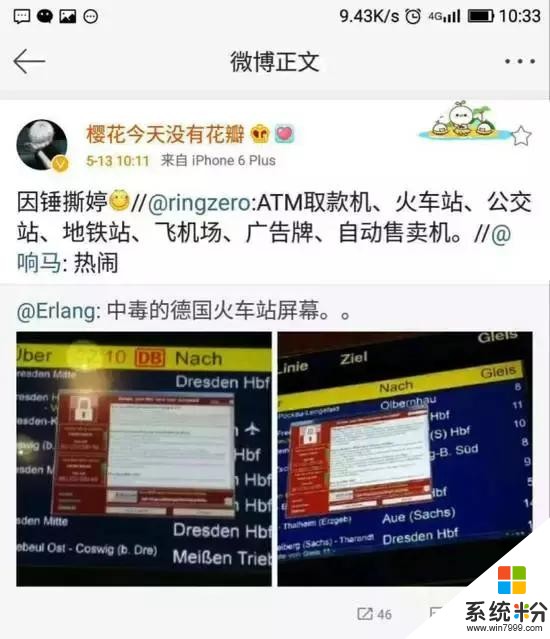

本次肆虐全球的永恒之藍,隻是黑客明碼標價的被盜的NSA武器庫的一部分,而且NSA又有可能還有更多針對微軟和Intel,甚至是安卓、IOS的漏洞開發的黑客工具。

在此情形下,在黨政軍安全市場,采用自主CPU+linux替換Wintel是當務之急。

雖然Linux也存在漏洞,但相對於閉源的Windows而言,國內技術團隊可以自己審查代碼,自己修改操作係統,發現一個漏洞,可即可自己動手打補丁。而微軟的Windows隻能等待微軟給你解決,這樣就非常被動。

而且采用微軟的Windows,還要麵臨微軟預留後門的問題。如果采用了Linux衍生版操作係統。就可以杜絕微軟預留後門的背後捅刀子行徑。

因此,如果經過一定範圍的部署自主CPU+linux操作係統,並在使用中不斷改進,查漏補缺,就能夠不斷完善,提升自主平台的安全性。

特別是本次受到永恒之藍攻擊的公安內網和中石油這樣的國企,如果用自主CPU+linux替換Wintel,並設有相應的技術維護團隊,就能有效降低類似事情再次發生的概率。

從長遠看,在基礎軟硬件上實現國產化,實現去Wintel是必然選擇。而且和阿裏用X86芯片+開源軟件實現去IOE不同,對國外技術平台的替換,必須采用自主CPU,因為Intel的X86 CPU也是存在後門的,通過對某些國外CPU的嚴格測試,可以確認存在功能不明確的“多餘”模塊,它不是一般意義的調試接口,而是由特定的CPU芯片引腳控製,可讀寫CPU內部狀態寄存器、讀寫指定存儲區域、激活特定的微代碼段執行某個處理流程、並且可以對CPU進行複位。同時,還發現其存在未公開指令,包括加解密、浮點操作在內共計二十餘條,其中,有三條指令在用戶模式就可以使機器死機或重啟,作用機製直接穿透各種軟件保護措施,防護軟件不能感知;普通應用程序中嵌入一條即可使係統宕機。

因此,阿裏用X86芯片+開源軟件實現去IOE本質上是商業上的勝利,而不是技術上的勝利,本質上還是建立在國外芯片上的。要想真正保障信息安全,避免被背後捅刀子,國內就必須建立以自主CPU+開源軟件(經過安全審查)為基礎的安全技術平台。