時間:2017-05-21 來源:互聯網 瀏覽量:

參考消息網5月21日報道 英媒稱,“想哭”勒索病毒令英國國家醫療服務體係、西班牙電話公司和美國國家安全局(NSA)等機構聲譽掃地。而這一病毒軟件可能在一定程度上是由美國國家安全局開發的。但是,有一家公司可能受益於這次攻擊。

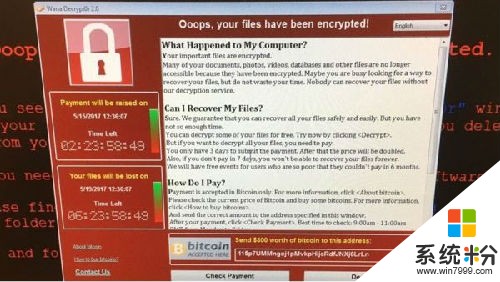

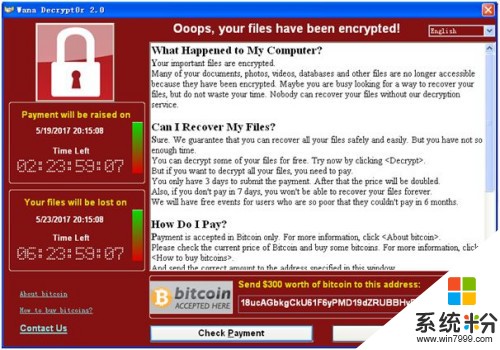

據英國《金融時報》網站5月19日報道,被攻擊操作係統的所有者微軟,本來得花數百萬美元才能得到同樣有效的宣傳。誠然,20萬台搭載Windows操作係統的計算機受到了攻擊,硬盤被加密,計算機屏幕上出現了索要比特幣贖金的信息。但是,這家世界最大軟件製造商卻抓住了有利的一麵。

報道稱,微軟總裁、法律總顧問布拉德·史密斯不但借此機會告訴用戶更新軟件,而且還朝國家安全局和政府開了火。多家科技公司在隱私和安全問題上跟政府纏鬥不休,這是微軟在呼喚一項高尚使命的同時追逐利益的一次神來之筆。

它借助了一個花招。Windows仍是90%的個人電腦的核心部分,並在多年來已被證明在許多攻擊麵前脆弱不堪。但有一點事實:此事表明,政府更熱衷於攻擊敵人,而不是保護本國公民。而公民並不擅長保護自己。

報道稱,微軟的明顯優勢在於,它已準備好了:它在3月為“想哭”漏洞製作了一個補丁,並將其推送給數百萬台計算機。在被打個措手不及的人當中,許多仍在使用Windows XP係統——這個版本推出於2001年,正日益老化。

當時的微軟處於一段黑暗時期,它不斷推出包括Windows 98和Windows XP在內的Windows版本。這些版本充滿了新功能,但缺乏基本的可靠性和安全性。2002年,微軟創始人比爾·蓋茨不得不寫下了他的“可信計算”備忘錄,承諾未來會表現得更好。在很大程度上,微軟做到了。微軟最近版本的操作係統(如Windows 7或8)的任何用戶,都可以通過保持更新來保護自己。互聯網使黑客更易於掃描電腦,同時也使用戶更容易保衛自己——企業至少能針對任何已知漏洞給電腦打上補丁。

剩下的挑戰是,Windows有一條長尾巴——有些電腦仍在運行舊版操作係統,因為更新要麼太昂貴,要麼太難。後者更常見:公司運行定製軟件,這些軟件不容易與新版Windows兼容。人們心裏總是存在讓事情保持原樣的誘惑。

微軟需要激勵那7%仍運行XP的用戶把電腦升級到新版,並鼓勵所有用戶都保持最新狀態。這就是“想哭”攻擊,以及這可能隻是一連串類似攻擊中的第一次這一事實,提供的機會。

堅持使用舊版軟件的習慣也許很難克服,但當機器停止工作,會帶來大得多的痛苦。“掌握像保持電腦最新和給電腦打補丁這樣的IT基礎知識,是每個人的高度責任,”史密斯警告稱。換言之,堅持更新Windows軟件是每個人的公共義務。

報道稱,微軟和其他技術公司的第二個優勢在於,此事為抵製來自政府的僅為官員放鬆安全措施的壓力,提供了一個很好的理由。英國政府是反對加密數據不可破解的政府之一。數據加密保證了移動和桌麵設備發送的消息的私密性。

政府經常要求,應在軟件中置入“後門”,以便他們讀取比如恐怖分子之間的通信等內容。但是,除非他們能保證這種技術的安全,並且不會泄露,否則這也將導致其他人用它胡作非為。

報道稱,實際上,美國國家安全局在保密方麵做得很糟糕。“想哭”病毒傳播速度很快,因為它與一種名為“永恒之藍”的蠕蟲捆綁在了一起。這種蠕蟲被認為是美國國家安全局為了自己的目的而開發出來的。去年,在一位國家安全局合同工因竊取數據而被捕後,這種蠕蟲和其他工具外泄。

明顯由美國國家安全局某團隊研發的“永恒之藍”等工具,在黑市上被另一個名為“影子經紀人”的組織兜售。黑幫團夥如今可以購買來自政府機構的軟件來部署犯罪活動。

報道稱,這是一場實力懸殊的競賽。由心意堅決的黑客組成的流動性組織帶著從情報機構意外獲得的支持,與官僚化的企業和資金不足的公共部門機構的技術部門展開較量。

當醫院的手術被取消、醫療掃描儀出現故障時,所有政府都不得不捫心自問。很多政府假設自己的機構可以在毫無風險的情況下打擊別人,但公民已經開始承受附帶損害了。

美國、俄羅斯、中國以及其他國家達成協議限製本國網絡攻擊——微軟稱之為“數字日內瓦公約”——的概率微乎其微。戰略與國際問題研究中心的詹姆斯·安德魯·劉易斯嚴肅地表示,這將“非常難以談判”。

報道稱,但無論是政府、企業還是個人,所有人都需要為保護社會付出更多努力。這恰好符合微軟的訴求,但這也是事實。

美媒稱勒索軟件攻擊暴露中國網絡風險:盜版軟件存隱患

參考消息網5月17日報道 美媒稱,作為世界上互聯網用戶最多的國家,中國網絡技術行業興旺繁榮,但軟件盜版情況猖獗。當其近日急著從一場全球性的黑客襲擊中恢複時,依賴盜版軟件產生的風險變得明晰起來。

據美國《紐約時報》網站5月16日報道,芬蘭網絡安全公司F-Secure的研究人員認為,中國有大量電腦運行的是盜版的Windows軟件,這或許為所謂的勒索軟件入侵打開了方便之門。因為盜版軟件通常沒有在開發者那裏注冊,用戶往往會錯過安裝可以抵禦襲擊的重要安全補丁。目前並不清楚遭該勒索軟件入侵的中國企業與機構是否在使用盜版軟件,但大學、地方政府和國營企業可能有依賴盜版Windows的電腦網絡。

報道稱,多年來,微軟等西方企業一直抱怨許多國家普遍使用盜版軟件,這些國家在這次襲擊中損失尤其嚴重。軟件供應商同業公會BSA去年進行的一項研究發現,2015年中國的計算機上安裝的軟件有70%沒有獲得正當授權。在俄羅斯這個比例為64%,印度緊隨其後為58%。

在中國杭州學習網絡工程的朱煥傑將這次襲擊的大麵積傳播歸因於許多問題,其中包括學校的網絡缺乏安全保障。他表示,盜版也是一個因素。他說很多用戶之所以不更新軟件以獲得最新的安全保障,是因為他們擔心自己的盜版軟件會遭破壞或無法使用,而大學提供的隻有更老的盜版。

“目前大多數的學校,全部都是用盜版軟件的,包括操作係統和專業軟件,”他說,“在中國,大部分人用的Windows都是盜版的,這就是一個現狀吧。”

15日,中國的一些機構還在清理因這次襲擊而癱瘓的係統。清華等知名研究機構受到影響,中國電信和海南航空等大公司也是如此。警察局和當地的派出所報告了社交媒體上的問題,大學生表示自己無法登錄電腦準備期末論文,國有石油巨頭中石油運營的加油站的電子支付係統中斷。據報道,中國總計有大約3萬家機構受到影響,另據中國安全公司奇虎360報告,有超過2.9萬個IP被感染。

為企業提供網絡安全建議的Archefact Group公司創始人托馬斯·帕朗蒂表示,使用拷貝軟件及其他媒介已經在中國的計算機文化中紮根。他提到,有些人以為在中國使用盜版軟件是合法的,有些人則隻是不習慣為軟件付費。

帕朗蒂舉了他在一個美國客戶的北京辦公室工作時碰到的例子,“結果證明那裏每台電腦上的所有軟件都是盜版的,”他說。

報道稱,惡意軟件和不願為軟件付費的雙重問題如此根深蒂固,以致在中國催生了另一種類型的安全企業。奇虎360的商業模式是提供免費的安全方案,公司則通過賣廣告賺錢。

報道稱,相比於軟件盜版,中國政府更關注發展微軟的本土替代品。美國情報機構前合同雇員愛德華·J·斯諾登泄密事件發生後,中國知道了美國在實施黑客襲擊,於是開始加速推動開發更難攻破的中國自有品牌的軟件和硬件。然而,截至目前,中國的大多數電腦依然使用Windows係統。

在談到14日那場黑客襲擊的影響時,帕朗蒂表示,他覺得這件事並不會對人們對盜版軟件的態度產生太大影響。

(2017-05-17 08:23:16)

勒索病毒WannaCry進行變種 安全企業發現WannaSister病毒

中新網北京5月16日電 (記者 程春雨)記者從騰訊反病毒實驗室獲悉,通過搜集相關信息,初步判斷WannaCry病毒在爆發前已存在於互聯網中,且病毒目前仍然在進行變種。在監控到的樣本中,騰訊發現疑似黑客的開發路徑,有的樣本名稱已經變為“WannaSister.exe”,從“想哭(WannaCry)”變成“想妹妹(WannaSister)”。

騰訊反病毒實驗室向記者表示,根據目前掌握的信息,該病毒12日大規模爆發前,就已經通過掛馬的方式在網絡中進行傳播。WannaCry在12日爆發是因為黑客更換了傳播的武器庫,挑選了泄露的MS17-010漏洞。

“自12日後,WannaCry病毒樣本出現了至少4種方式來對抗安全軟件的查殺,這也再次印證了WannaCry還在一直演化。”騰訊反病毒實驗室稱,已獲取的樣本中找到一個名為WannaSister的樣本,這個樣本是病毒作者持續更新,用來逃避殺毒軟件查殺的對抗手段之一。

在分析的過程中,騰訊反病毒實驗室發現,WannaCry在演化中為躲避殺毒軟件的查殺,有的樣本在原有病毒的基礎上進行了加殼的處理;有的樣本在代碼中加入了許多正常字符串信息,在字符串信息中添加了許多圖片鏈接,並且把WannaCry病毒加密後,放在了自己的資源文件下,混淆病毒分析人員造成誤導。

此外,有的樣本中發現病毒作者開始對病毒文件加數字簽名證書,用簽名證書的的方式來逃避殺毒軟件的查殺;病毒作者在一些更新的樣本中,也增加了反調試手法,例如通過人為製造SEH異常改變程序的執行流程,注冊窗口Class結構體將函數執行流程隱藏在函數回調中等。

不過廣大網友不必太驚慌。國內官方以及多家安全企業最新消息顯示,針對勒索病毒已經找到了有效的防禦方法,WannaCry勒索軟件還在傳播,但周一開始傳播速度已經明顯放緩,用戶隻要掌握正確的方法就可以避免被感染。(完)

誰是勒索軟件幕後黑手?美媒:線索指向朝鮮黑客 尚不確定

參考消息網5月16日報道 美媒稱,情報官員和私企安全專家說,新的數字線索表明,開展大規模勒索軟件攻擊並導致世界各地電腦係統癱瘓的嫌疑人,有可能是與朝鮮有關聯的黑客。

據美國《紐約時報》5月16日報道,研究人員警告說,這些線索遠遠談不上具有決定性,可能要再過數周乃至數月,調查人員才會對它們的結論有足夠的信心,並正式把矛頭指向日益大膽的平壤數字黑客軍團。襲擊者的武器的基礎是從國家安全局竊取並於上月被發布的漏洞。

賽門鐵克的安全專家發現這種名為“想哭”(WannaCry)的勒索軟件的早期版本所用的一些工具,曾被用於攻擊索尼影業,還曾在去年被用於攻擊孟加拉國央行,在今年2月被用於攻擊波蘭的一家銀行。該公司過去曾準確識別由美國、以色列以及朝鮮發起的攻擊。美國官員15日表示,他們也發現了同樣的相似之處。

所有這些攻擊的源頭最終都指向了朝鮮。奧巴馬於2014年末正式指責朝鮮為了就索尼出品的喜劇片《刺殺金正恩》實施報複,破壞了該公司的計算機係統。該片杜撰了一個中情局(CIA)刺殺朝鮮領導人金正恩的陰謀。

報道稱,“想哭”使用的計算機代碼和被用於這三場攻擊的代碼有著驚人的相似。該代碼尚未得到大範圍使用,人們隻在與朝鮮有關聯的黑客發起的攻擊中見過。穀歌和總部位於莫斯科的網絡安全公司卡巴斯基的研究人員確認了代碼的相似性。

不過,單單憑借這些線索還不能得出確定的結論。黑客常常相互借用並翻新攻擊方法;人們還知道政府機構會在代碼中植入“假旗”,以蒙蔽取證調查人員。

“截至目前,我們隻掌握時間上的聯係,”賽門鐵克的調查人員埃裏克·錢說。錢是首先識別出“震網”(Stuxnet)蠕蟲的人之一。這種蠕蟲曾被用於由美國和以色列主導的針對伊朗核計劃的攻擊;朝鮮曾借助它的力量從孟加拉國央行竊取數以百萬計美元的資金。“我們希望看到更多的代碼相似性,”他說,“這樣才會更有把握。”

(2017-05-16 17:06:33)

別犯傻!給勒索病毒付贖金找回文檔或遇“黑吃黑”

中新網北京5月17日電 (記者 程春雨)騰訊反病毒實驗室對Wannacry病毒作者提供的比特幣賬戶監控發現,截至目前已有約200個受害者支付了價值37萬人民幣的比特幣,但黑客收到了贖金,他也無法準確知道是誰付的款,該給誰解密,甚至黑客間出現"黑吃黑"現象。

Wannacry病毒在剛剛過去的周末通過MS17-010漏洞在全球範圍內大爆發,感染了大量的計算機。歐洲刑警組織表示,WannaCry病毒截至前日已感染全球150個國家逾30萬部計算機。

中國國家互聯網應急中心表示,目前,安全業界暫未能有效破除Wannacry病毒的惡意加密行為,用戶主機一旦被勒索軟件滲透,隻能通過重裝操作係統的方式來解除勒索行為,但用戶重要數據文件不能直接恢複。

來自國內外權威機構發布消息顯示,目前Wannacry病毒蔓延勢頭已受到控製。而對受害者來說,目前麵臨的一個重要的問題,是該不該付贖金?

但有外媒報道稱,美國國土安全部的電腦緊急應對小組說,支付贖金也不能保證加密文件會被釋放,還可能讓這些黑客獲得他們的銀行信息。

360公司認為,交贖金並無法確保能恢複文件。雖然已經有國外研究機構驗證,交付贖金後確實可解密文件。

據了解,勒索病毒采用一機一密,支付後將對應的代碼通過匿名網絡發給病毒作者,驗證後就可以解密文件。

騰訊反病毒實驗室經過最新分析發現,WannaCry病毒提供的贖回流程可能存在一個讓受害者更加悲慘的漏洞,支付贖金的操作是一個和計算機弱綁定的操作,並不能把受害計算機的付款事實傳遞給黑客。通俗點說,即使黑客收到了贖金,他也無法準確知道是誰付的款,該給誰解密。

騰訊反病毒實驗室發現“冒牌Wannacry”就將收款地址修改為了18ucAGbkgCkU61F6yPMD19dZRUBBHyDGRV。

“Wannacry病毒的受害者對於支付贖金一定要慎重考慮,對於通過付款贖回被加密的文件,不要抱太大的期望。”騰訊反病毒實驗室稱,對病毒作者提供的比特幣賬戶進行監控,發現截至發稿為止已有約200個受害者付款,價值37萬人民幣的比特幣被轉到黑客賬戶。

經過對Wannacry病毒變種的持續監控,騰訊反病毒實驗室分析人員還發現了"黑吃黑"的現象,有其他黑客通過修改"原版Wannacry"比特幣錢包地址,做出了"改收錢地址版Wannacry"重新進行攻擊。而這一部分新的受害者支付的贖金,都進修改者的錢包,他們文件也基本不可能贖回了,因為他們"付錯對象了"。(完)