時間:2017-05-19 來源:互聯網 瀏覽量:

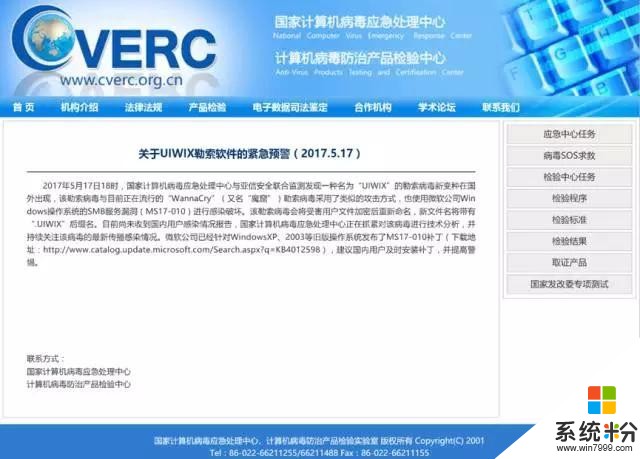

2017年5月17日18時,國家計算機病毒應急處理中心與亞信安全聯合監測發現一種名為“UIWIX”的勒索病毒新變種在國外出現,亞信安全已命名為:Ransom_UIWIX.A。該勒索病毒與目前正在流行的“WannaCry”(又名“想哭”)勒索病毒采用了類似的攻擊方式,也使用微軟公司Windows操作係統的SMB服務漏洞(MS17-010)進行感染破壞。該勒索病毒會將受害用戶文件加密後重新命名,新文件名將帶有“.UIWIX”後綴名。

官方網址:

http://www.cverc.org.cn/yubao/yubao_728.htm?from=groupmessage&isappinstalled=0

感染方式

該勒索病毒由其它惡意程序生成或者用戶訪問惡意網址不經意下載感染本機。

該病毒利用如下漏洞感染到本機:

Microsoft Windows SMBServer (MS17-010) 漏洞

行為分析

該勒索病毒生成如下文件

{folder of encrypted files}\_DECODE_FILES.txt -ransom note

{malware path}\_DECODE_FILES.txt - ransom note

%User Temp%\{random numbers}

(%User Temp% 是用戶的臨時文件夾,Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit)通常在C:\Documents and Settings\{user name}\Local Settings\Temp; Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, andWindows Server 2012在C:\Users\{username}\AppData\Local\Temp文件夾。)

該勒索病毒會添加如下互斥進程:

hfdXrXzQBcKLlsrZ

該勒索病毒下載如下文件並保存在本機:

qlite-dll-win32-x86-3080500[1].zip –包含非惡意文件

該勒索病毒收集如下信息

Computer Name

User Name

其它細節

該勒索病毒鏈接如下網址發送和接收信息:

http://{BLOCKED}ohuptyfbzkz7.onion/gt34987.php

其會執行如下命令

關閉計算機:%System%\shutdown.exe /p /f

鏈接如下非惡意URL下載文件:

https://netcologne.dl.sourceforge.net/project/cyqlite/3.8.5/sqlite-dll-win32-x86-3080500.zip

http://sqlite.org/2014/sqlite-dll-win32-x86-3080500.zip

病毒如果判斷運行在如下國家,其會自動終止:

Russia

Kazakhstan

Belarus

該勒索病毒避免加密文件名中含有如下字符的文件:

.com

.sys

boot.ini

Bootfont.bin

bootmgr

BOOTNXT

BOOTSECT.BAK

NTEDETECT.COM

ntldr

NTUSER.DAT

PDOXUSRS.NET

該勒索病毒避免加密如下文件夾:

\Windows

\Program Files

該勒索病毒將加密後的文件重新命名為:

{原始文件名擴展名}._{unique id}.UIWIX

相關威脅

WannaCry勒索病毒的巨大影響同時也吸引了其它犯罪份子對“永恒之藍”的注意,除了WannaCry 和UIWIX外,我們檢測到利用“永恒之藍”傳播的木馬程序Adylkuzz,亞信安全將其命名為TROJ_COINMINER.WN。Adylkuzz將被感染的電腦變成僵屍機,並利用受感染的電腦來“挖掘”虛擬貨幣門羅幣。