時間:2017-05-16 來源:互聯網 瀏覽量:

E安全5月16日訊 “WannaCrypt”勒索軟件攻擊爆發後的第二個上班日,肯定還有大量電腦淪陷。就在該勒索攻擊持續發酵之時,微軟向世界各國政府發出言辭強烈的警告,呼籲其停止囤積漏洞。

黑客正是利用美國國安局(NSA)囤積的Windows嚴重漏洞引發了這起全球性的病毒危機。雖然微軟打了補丁,但補丁並不完美,推出補丁需要時間。

微軟有些“鬱悶”。該公司在發文中提到了“數字日-內瓦公約”,以及長期以來呼籲政府向廠商披露漏洞,而不是私自囤積的要求。

微軟總裁兼首席法務官布拉德·史密斯指出,國家活動與犯罪活動之間存在令人堪憂的聯係,政府需考慮囤積這些漏洞以利用這些漏洞給民眾帶來的傷害。微軟建議通過“數字日內瓦公約”要求政府向廠商報告漏洞,而不是自行囤積、售賣或利用。

影響深遠

目前,“WannaCrypt”仍是一個謎團,尤其是 “Kill Switch”的存在。“Kill Switch”可通過注冊域名阻止該勒索病毒擴散,WannaCrypt會檢查是否存在域名:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com,一旦發現,立即停止執行。

卡巴斯基的專家科斯廷·拉尤認為,該惡意軟件所有版本均包含“Kill Switch”:

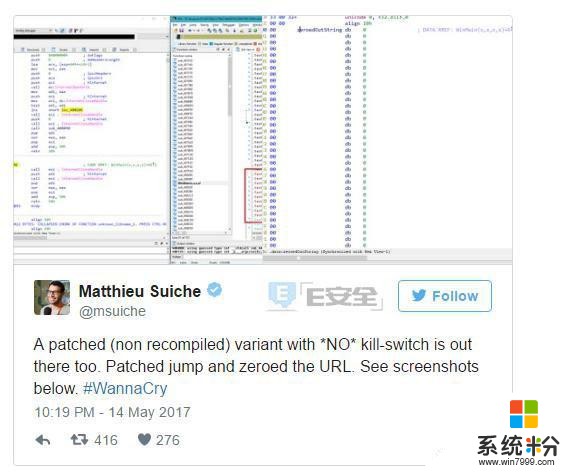

網絡安全專家Matthieu Suiche不同意拉尤的看法:

Suiche稱,卡巴斯基在Virus Total上上傳了不含有“Kill Switch”的版本,但不完整。

雖然,這種構建隻在這款勒索軟件存檔被破壞時才起部分作用,但擴散仍奏效。

Suiche還發現並注冊了一個新的“Kill Switch”域名。

大洋洲受波及

如果澳大利亞總理馬爾科姆·特恩布爾的網絡安全顧問阿拉斯泰爾·麥克吉本和網絡安全部長助理丹·聖特安的數據準確無誤,周末就有一些企業被感染,而當人們陸續登錄並打開電子郵件時,感染麵會繼續擴大。

準確與否就取決於查看的是哪款惡意軟件地圖。MalwareBytes的實時地圖顯示澳大利亞有幾起感染,而MalwareTech隻顯示阿德萊德有一處感染。

截止5月14日下午,新西蘭已出現一起感染,從當時來看,這款勒索軟件仍具有“Kill Switch”。

英國國家醫療服務體係(NHS)恢複緩慢

據外媒昨日報道,WannaCrypt的首批受害者之一:英國NHS,正在慢慢恢複正常運作。

蘇格蘭政府表示,攻擊已被隔離,大多數服務將於周一恢複正常。

NHS認為,遭受此次勒索軟件攻擊的47家NHS機構中,大多數服務將於周一正常運行,然而據當地媒體報道,7家醫療機構能力受限,或取消了門診預約、診斷測試、常規程序和突發事件的等待時間。

如果沒法修複,那就“哭吧”

周末,有關病毒的感染引發爭論,大多數所謂的“信息安全Twitter”責備受害者未及時給係統打補丁,NHS也被指責仍在大範圍使用Windows XP係統。

事實上,NHS的係統管理員在這件事情上別無選擇,NHS醫療機構2014年曾被警告需簽署高級服務協議》才能繼續接收補丁,然而也有多家機構未能簽署協議。

一些安全人員表達了他們對現實的看法。

Duo Security的溫迪·納瑟在Twitter中表示,希望有人解釋為啥組織機構不能“打補丁”。

微軟的傑西卡·派恩回複稱,對廠商鎖定過時軟件的行業而言,“打補丁”不管用,許多地方被迫使用XP/l老舊的Flash等。

從這一點看,或許中國也可能存在相同的問題,值得警惕!

先前,E安全目前已經將部分Windows版本的獨立安全更新包找到了對應的下載地址。請各位讀者直接按照您自己的實際Windows版本下載對應的安全更新包安裝,如果版本不對應的話安裝會係統提示不適用之類。“永恒之藍”漏洞所有Windows版本獨立安全更新包下載

點擊查看:“永恒之藍”漏洞所有Windows版本獨立安全更新包下載

E安全注:本文係E安全獨家編譯報道,轉載請聯係授權,並保留出處與鏈接,不得刪減內容。

@E安全,最專業的前沿網絡安全媒體和產業服務平台,每日提供優質全球網絡安全資訊與深度思考。