時間:2017-05-14 來源:互聯網 瀏覽量:

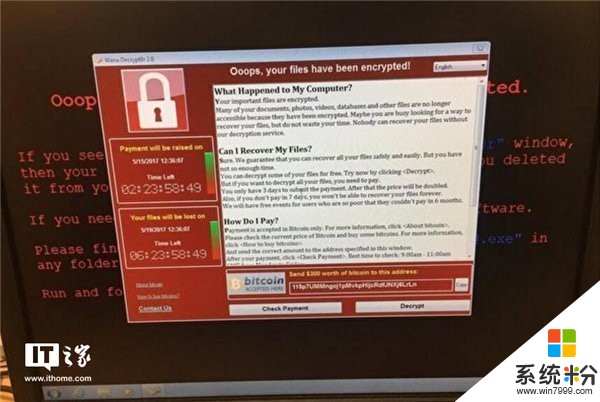

目前,全球的很多客戶和他們使用的關鍵係統遭受不幸攻擊成為惡意軟件“WannaCrypt”的受害者。看到企業和個人因這次網絡攻擊而受影響,微軟表示如芒在背。從美國時間 2017 年 5 月 11 日開始,微軟爭分奪秒研究和分析此次攻擊,並采取一切可能的措施來保護我們的客戶。這個博客旨在具體指導企業和個人用戶應該采取哪些措施和行動來進行安全防護。

此外,為了更好的保護所有的 Windows 用戶,微軟已經采取了非常的方式,特別為使用更早期軟件用戶,包括 Windows XP、Windows 8和 Windows Server 2003 提供了緊急安全補丁更新。而 Windows10用戶不是此次惡意軟件攻擊的目標。

具體內容如下:

今年3月,微軟發布了安全更新,用於針對性解決這次攻擊所利用的安全漏洞。所有使用正版 Windows產品且開啟 Windows 自動服務更新*的用戶都已經接收安全更新,從而有效保護計算機係統免受此次攻擊。對於還未實施安全補丁更新的組織機構和個人,我們建議您立即根據Microsoft 安全公告 MS17-010進行更新部署

對於使用 Windows Defender終端防護方案的用戶,我們於美國時間 2017 年 5 月 12 日早些時候發布了更新,能夠檢測到惡意軟件 Ransom:Win32/WannaCrypt 的威脅。作為增強的“深度”防護措施之一,用戶需要在電腦中安裝最新更新的反惡意軟件。用戶如果使用來自其它安全公司的反惡意軟件,需與軟件提供商確認其是否為您的計算機係統提供了最新的保護。

此攻擊類型可能隨時間推移而演化,因此任何附加增強的深度防護策略都將提供額外的防護。(例如, 為了進一步防範 SMBv1 攻擊, 用戶應考慮關閉其網絡上的曆史遺留協議。)

我們也知道有些客戶還在運行非主流支持的早期Windows 版本,這意味著這些客戶不會收到 3 月份發布的安全補丁更新。但是為了更好的保護客戶及其業務,微軟決定為原來僅為有限客戶支持的、已經終止主流服務的Windows XP、Windows 8 和 Windows Server 2003 也緊急提供了安全補丁更新。(具體操作請參閱下方鏈接)

凡是客戶在運行如下係統,包括 Windows Vista、Windows Server 2008、Windows7、Windows Server 2008 R2、Windows 8.1、Windows Server 2012、Windows 10、Windows Server 2012 R2、Windows Server 2016 都已在 3 月份收到 MS17-010 安全更新。如果客戶開啟了自動更新或安裝了補丁更新,便會受到保護。對於其他客戶,我們鼓勵他們盡快安裝更新。

這一決定是基於對當前態勢的嚴肅評估,我們牢記並秉持保護客戶生態係統整體性的原則。

一些觀察到攻擊行為采用了包括惡意附件在內的常見釣魚策略。用戶在打不可信和未知來源文件時,應當保持警惕。對於 Office 365 用戶,我們將持續保持監控和更新,以防範包括 Ransom:Win32/WannaCrypt 在內的威脅。您可以通過 Windows 安全博客訪問“微軟惡意軟件防護中心“,獲取有關惡意軟件的更多信息。對於不熟悉“微軟惡意軟件防護中心“的人而言,此中心旨在進行技術性討論,為 IT 安全專家提供信息以進一步保護係統。

隨著事態的發展,我們將持續為客戶提供更多的幫助,並會在適當的情況下更新此博客。

Phillip Misner 安全響應中心首席安全團隊經理

更多資源:

下載本地語言版 Windows XP、Windows 8 或 Windows Server 安全更新:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

勒索軟件的相關信息:https://www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx

MS17-010 安全更新: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx