時間:2020-03-24 來源:互聯網 瀏覽量:

盡管它漏洞百出,但我們還是放不下,這就是真愛了吧。

在疫情肆虐下, Win 10 的日子也不好過,先是前不久被爆出現了史詩級零日漏洞“永恒之黑”,現在又一漏洞威脅找上門來。

不亞於“永恒之藍”的“永恒之黑”

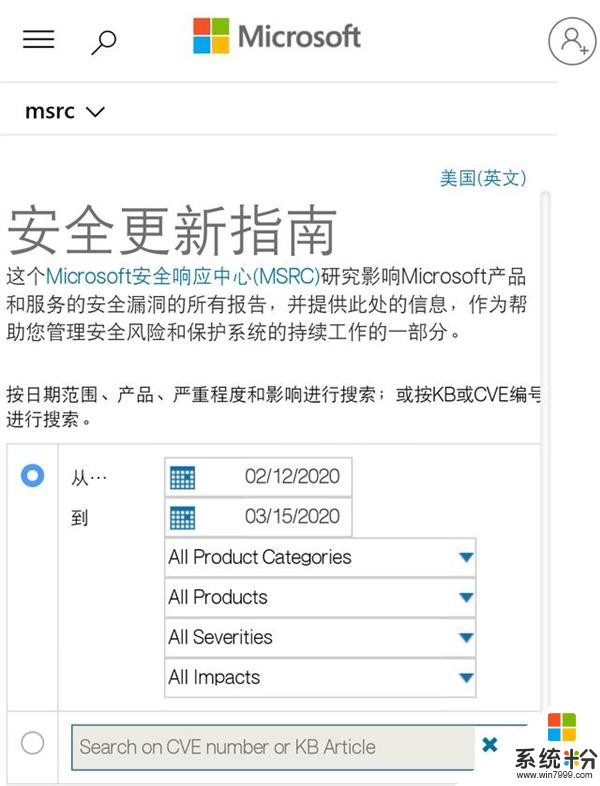

3 月 12 日,微軟安全公告披露了一個最新的 SMB 遠程代碼執行漏洞(CVE-2020-0796),攻擊者可利用該漏洞無須權限即可實現遠程代碼執行,一旦被成功利用,其危害不亞於永恒之藍,全球 10 萬台服務器或成首輪攻擊目標。

該漏洞存在於一種局域網文件共享傳輸協議——SMB(Server Message Block)協議中。攻擊者可以利用這一漏洞連接啟用 SMB 服務的遠程係統,並以係統最高權限運行惡意代碼,從而控製目標係統。

值得注意的是,2017 年導致 WannaCry 和 NotPetya 勒索軟件在全球蔓延的,正是 SMB 協議。騰訊安全專家也指出,此次的 SMB 遠程代碼執行漏洞與“永恒之藍”係統漏洞極為相似。因此,該漏洞也被稱為“永恒之黑”。

微軟也將該漏洞評為“ Critical ”高危級別。

據介紹,“永恒之黑”也是利用 SMB 漏洞遠程攻擊獲取係統最高權限,黑客一旦潛入,可利用針對性的漏洞攻擊工具在內網擴散,綜合風險不亞於“永恒之藍”,政企用戶應高度重視、謹慎防護。

除了直接攻擊 SMB 服務端遠程執行代碼以外,“永恒之黑”還允許攻擊者向目標係統發送“特製”網頁、壓縮包、共享目錄、Office 文檔等,一旦目標係統打開,就會觸發漏洞,受到攻擊。

不過,“永恒之黑”隻影響安裝了最新版本 SMBv3 的係統。目前已知會受到影響的係統為 Win10 v1903, Win10 v1909,以及 Windows Server v1903 和 Windows Server v1909,Win 7 係統不受影響。

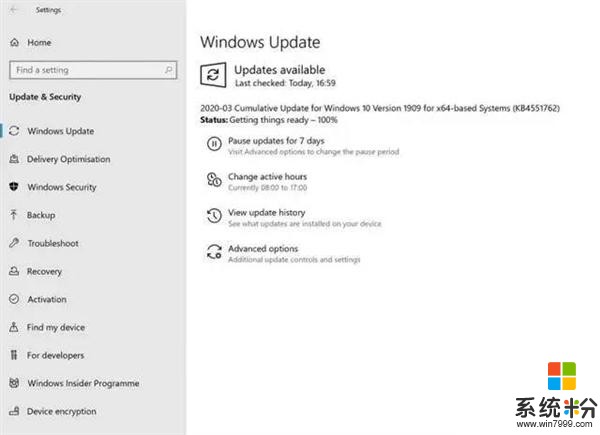

目前,微軟已經發布了補丁修複。(附下載地址:https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762)

微軟再發布全新高危漏洞,將影響所有 Win 10 係統

3 月 23 日,微軟又披露了一個全新的 Windows 係統高危漏洞,影響所有受支持的 Windows 版本,並且目前被黑客通過“有限的針對性攻擊”加以利用。

該漏洞涉及與 Windows 字體有關的 Adobe Type Manager 庫,微軟表示攻擊者可以通過多種方式利用此漏洞,例如欺騙用戶打開特製文檔或在 Windows 預覽窗格中查看它。一旦打開文檔(或在 Windows 預覽中查看),攻擊者就可以在易受攻擊的設備上遠程運行惡意軟件(如 Ransomware )。

該漏洞同樣被評為“ Critical ”高危級別,是微軟最高的漏洞級別。

微軟表示,當前沒有可用的修複程序來修補漏洞,不過微軟表示將會在 4 月 14 日更新修複補丁。同時,微軟也提供了一些臨時解決辦法,比如在 Windows 資源管理器中禁用“預覽窗口”和“詳細信息窗口”。

用戶對 Win 10 信任度還剩多少?

毫無疑問,Win 7 是成功的,時至今日,依然有不少用戶還在使用 Win 7 的係統,而接替 Win 7 的 Win 10 卻接連翻車,這也讓用戶們也極為不耐煩:“早知道這麼麻煩,還不如不升級,升級了又都是漏洞”。

而麵對網友的這些吐槽,微軟確實難逃其咎。

眾所周知,係統漏洞往往會被黑客利用進行入侵,但部分企業安全風險意識較為薄弱,麵對已知漏洞或全然不知,或束手無策,或滿不在乎,以致在現有網絡空間中,漏洞仍然大量存在,進一步助長了網絡黑產的攻擊勢頭。

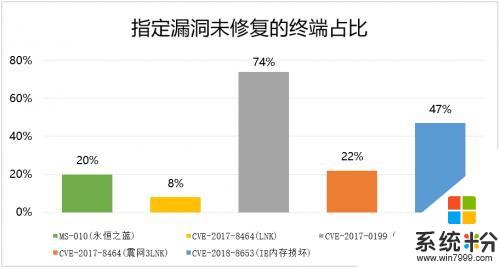

據騰訊安全威脅情報中心數據顯示,截至 2019 年底,仍有 79% 的企業終端上存在至少一個高危漏洞未修複。在主要的高危漏洞中,RTF 漏洞( CVE-2017-0199 )補丁安裝比例最低,目前尚有仍有 74% 的機器未安裝該補丁,就連曾席卷全球的“永恒之藍”係列漏洞仍有 20% 的機器未進行漏洞修複。

而在 win 7 停服的兩個月內便接連被爆多個漏洞,這對於用戶來說都是不好的信號,所以,也有網友號召大家集體逃離 windows ,建議大家投入 Linux 的懷抱。

為什麼是Linux 呢?首先 Linux 是一個免費操作係統,不用花錢;其次 Linux 上可以使用的日常軟件現在也越來越豐富了。就算是你常用的軟件隻有 Windows 版而沒有 Linux 版,也有相應的解決方案。Linux 係統中有個軟件叫做 Wine,它可以在 Linux 環境中直接安裝使用 Windows 程序。

不過,即便你逃離了微軟的 Windows ,也很難逃離 Office 辦公套件,我們還是得乖乖等修複補丁。

所以,我們不如期盼微軟能給出更好的解決方案吧。