時間:2020-02-27 來源:互聯網 瀏覽量:

在前兩天,小雷隨口跟朋友說了某品牌手機,並沒有在手機上進行任何搜索或者瀏覽。由於是閑聊,小雷當時說完也沒怎麼留意。

就在今天,奇怪的事情發生了。當小雷打開某寶時,發現那部手機就在App首頁上顯示。

這事已經不是隻發生一次兩次,而是碰見好多次,每次都感到有點毛骨悚然。

小雷上網一搜,發現不止我一個人,還有很多網友也遇到這情況。

現在手機竊聽是一個普遍存在的問題了。最近小雷還了解到,這竊聽問題已經越來越嚴重了。

說到隱私問題,當然就不得不提蘋果。

大家買蘋果,無非就是喜歡iPhone的係統流暢、隱私安全、安心簡單。

然鵝,這隱私安全這一賣點,好像離iPhone越來越遠了。

在今年的RSA(國際安全大會)上,宣布了某些iPhone、iPad和Mac等蘋果生產的設備,可能遭到“竊聽”。

因為這些設備采用了賽普拉斯和博通生產的WiFi芯片,而這些芯片被發現存在安全漏洞。

這個漏洞主要通過WiFi無線網絡進行竊聽的,允許設備附近的黑客對設備發送的敏感數據進行解密。

這就有點可怕了,畢竟咱們每天都要用到WiFi,用來刷微博、刷抖音、刷劇……

如果隻用流量的話,我們的錢包也扛不住,所以不可能不用WiFi。

加上這個漏洞影響的設備幾乎覆蓋了蘋果整條產品線,包括iPad mini 2、iPhone 6、6S、8和XR,以及2018年款MacBook Air。

不管是手機、電腦,還是平板電腦,無一幸免。

有朋友看到自己手上的設備就在這些受影響的產品名單中,可能會感到有些擔心:

害,小雷一條單身狗,沒有女朋友,怎麼知道呢?(不是)

這麼大一個漏洞,蘋果當然不能坐視不理。

其實在去年10月,已經通過iOS、iPadOS和MacOS的一次OTA更新,把這個漏洞封堵了。

也就是說,隻要更新到最新的係統版本,就不用擔心有不懷好意的人通過這個漏洞來竊聽你了。

所以為了我們的隱私安全,定期的係統更新還是挺有必要的。

這個基於WiFi芯片引起的竊聽漏洞問題,其實不止蘋果一家。

同樣采用了這批次的WiFi芯片,還有亞馬遜、三星和穀歌的部分設備,同時華碩的一些路由器也受到這個漏洞的影響。

大家也不必恐慌,其實大部分受到影響的設備像蘋果一樣,已經通過係統更新來修補好了。

上麵小雷說的是因為硬件引起的竊聽漏洞,通過係統OTA更新就能解決了。

但下麵小雷說的這個竊聽漏洞,可沒有這麼簡單就能解決了,而是防不勝防。

在今年的NDSS(對,也是一個網絡安全會議)上,公布了一項特別的研究成果:

看著可能有點懵,小雷簡單解釋一下。

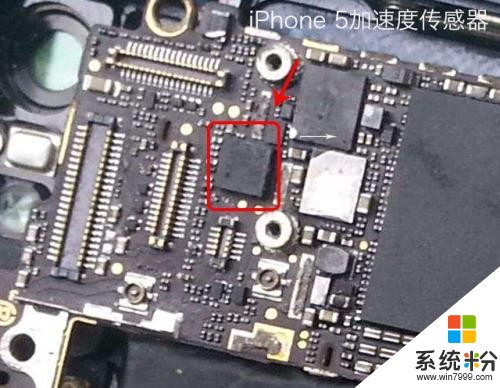

這個竊聽技術是通過手機的加速度傳感器來實現的。

這個加速度傳感器是用來探測手機自身移動的傳感器,比如小雷每天參與的“微信運動”中的步數就是用這個傳感器來統計的。

重點來咯,因為加速器和揚聲器是安裝在同一塊主板上,手機內部是十分緊湊的,可以想象到兩個之間距離有多接近。

所以揚聲器發出聲音的震動,也會影響到同一主板的加速度傳感器。

加速度傳感器一旦get到振動信號後,就可以發送給不法分子進行識別,甚至能還原出當時揚聲器發出的聲音信號。

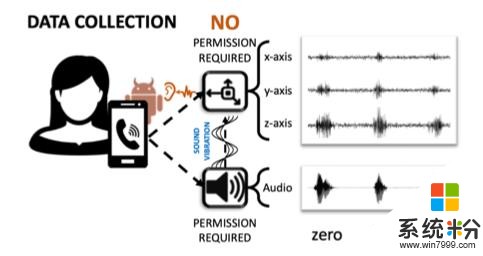

同時,加速傳感器不像麥克風、地址位置、相機照片這些敏感信息,在設置中加了權限開關。

想要得到加速器信息,並不用向用戶獲取權限,一切可以在背後悄悄進行。

是不是看到這裏已經起雞皮疙瘩了?

小雷想說,這還不算什麼,更厲害的是竊聽的識別成功率幾乎達到100%。

這個研究團隊,做了一個語音識別的測試。

比如在打電話中說出密碼、用戶名、地址這些敏感信息,然後研究團隊利用加速度傳感器收集到的信息來識別。

經過多次的測試後,結果讓小雷掉下巴,信息識別成功率居然達到90%。

即使像是KTV、馬路邊、工廠這些嘈雜的環境中,成功率也有80%。

最讓人吃驚的是,通過加速器這種方式來竊聽,並不會違反當前監管部門的規定。

換句話說,不法分子通過這方法來竊聽隱私的整個過程,是不違法的。

因為現在法律層麵隻對相冊、麥克風、地理位置這些權限有明確的監管,而對於加速度傳感器這一類權限的法律規定,還不夠明確。

即使我們的手機裏存在很大的竊聽隱患,小雷也建議大家別過分擔憂。

因為從加速度傳感器提取、識別到還原聲音信息,其中的難度非常高,不是一個會點技術的人就能破解的事兒。

小雷這種差點把手機黏在手上的“網癮患者”,已經離不開各種手機App了。

同時我們在使用這些App時為了方便,自覺或者不自覺地把我們一些隱私讓渡出去。

如果你不想把你的底都露個遍,就跟著小雷設置一波。

首先我們最好到官方的軟件商店下載App。

安卓的話,可以用係統自帶的軟件商店或者某404(你懂得)商店下載App。

蘋果的話,小雷就不多說了,唯一一個軟件商店——App Store。

同時輸入法最好用原生輸入法。

如果堅持要用第三方輸入法的話,最好把聯網、麥克風的權限給關掉。

既然說到權限了,我們在初始打開App時,肯定會收到一大堆的權限開關要求。

我們以前可能隨手按了“總是允許”,但小雷建議別這樣做了,最好還是選擇“使用App期間”或者“下次詢問”。

這樣設置之後,App才不會在背後偷偷搞事,降低隱私外泄的風險。

至於小雷上麵說的加速度傳感器權限的限製,目前來說還沒有很好的解決辦法。

這個小雷也莫得辦法,隻能靠iOS或者安卓背後的蘋果和穀歌從係統底層進行限製了。

值得欣慰的是,Android 11開始在係統安全性上有很大提升,對傳感器的權限會進一步收緊。

所以我們還是樂觀點吧,就算被別人聽到和女朋友說的騷話,也不是一件丟臉的事。