時間:2019-12-19 來源:互聯網 瀏覽量:

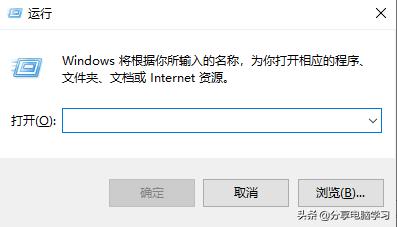

鍵盤輸入win+r組合鍵出現運行窗口命令

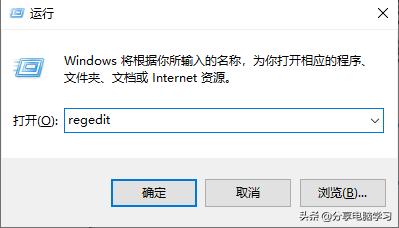

輸入regedit

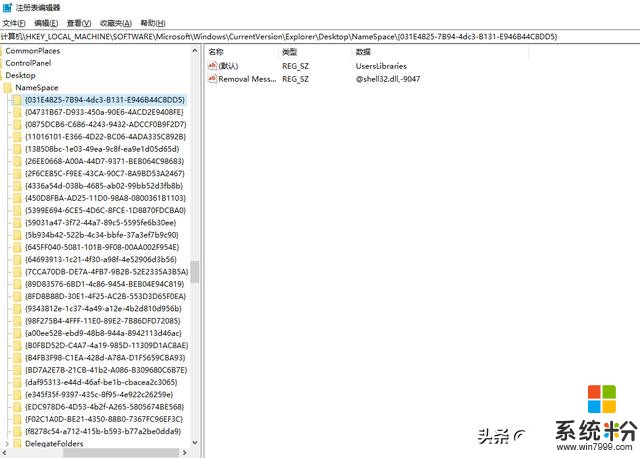

按回車鍵,進入注冊表編輯器

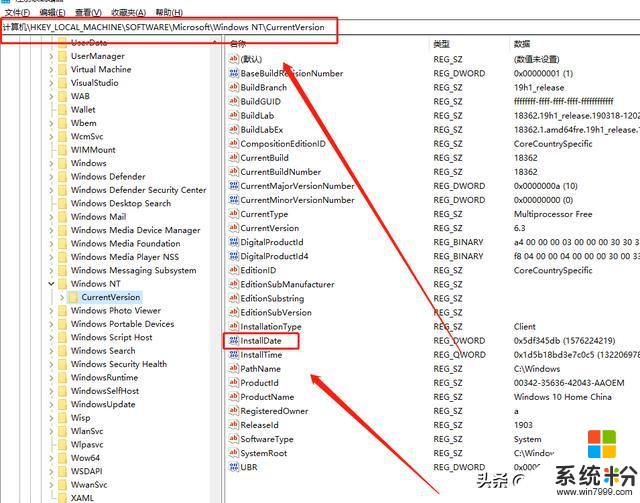

依次展開"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion",雙擊查看"InstallDate"鍵內容

雙擊InstallDate,修改基數為十進製,將數值"1576224219"保存到記事本中,方便我們後續使用

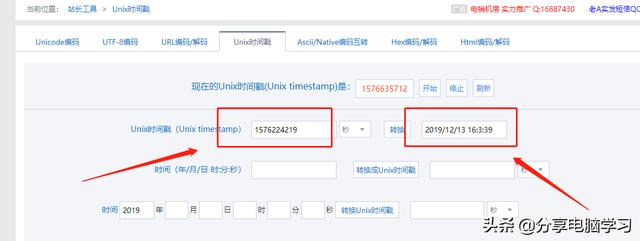

百度搜索"Unix時間戳轉換工具",進入站長工具

或者地址(如果被屏蔽就用百度的辦法)

將我們之前保存的數值輸入,得到計算後的時間

這樣我們就知道了我們係統的安裝時間

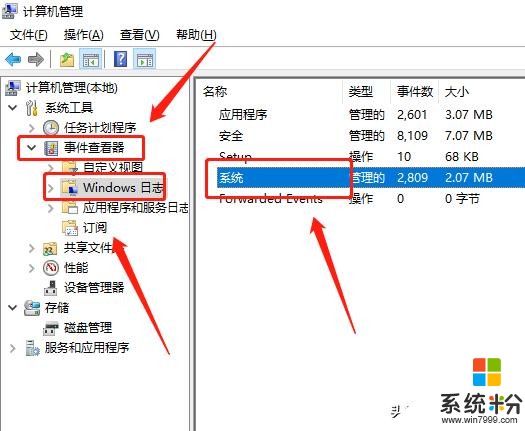

然後我們再選擇計算機,右鍵快捷菜單,選擇管理選項

依次選擇

"事件查看器",-> "Windows日誌"->"係統"

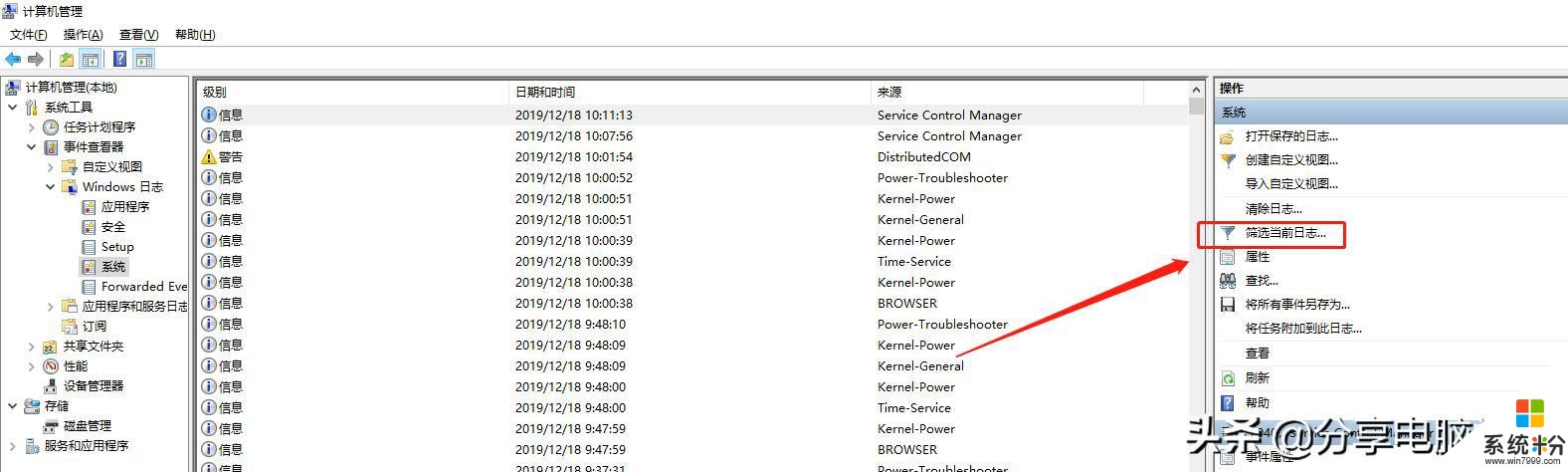

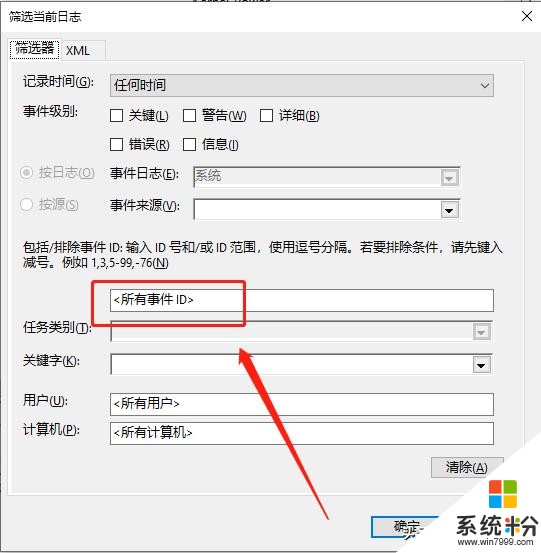

雙擊"係統"選項,在右側出現的"操作欄中",選擇"篩選當前日誌"

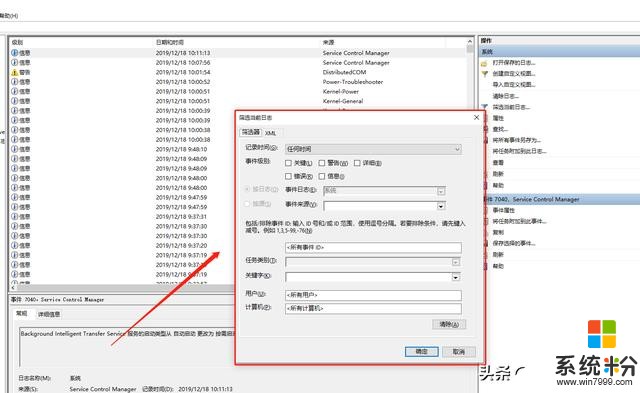

出現對話框

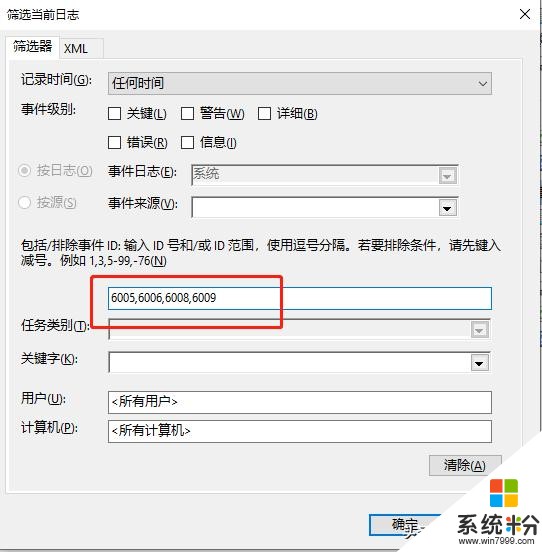

有一串數字(6005,6006,6008,6009)表示的含義如下

事件6005記錄事件日誌啟動時間,也可以認為是係統的啟動時間。

事件6006記錄事件日誌停止時間,也可以認為是係統關閉時間。

事件6008記錄異常關閉。

事件6009記錄在啟動過程中的操作係統版本和其他係統信息

在圖示位置輸入這串表示事件的ID

輸入內容後

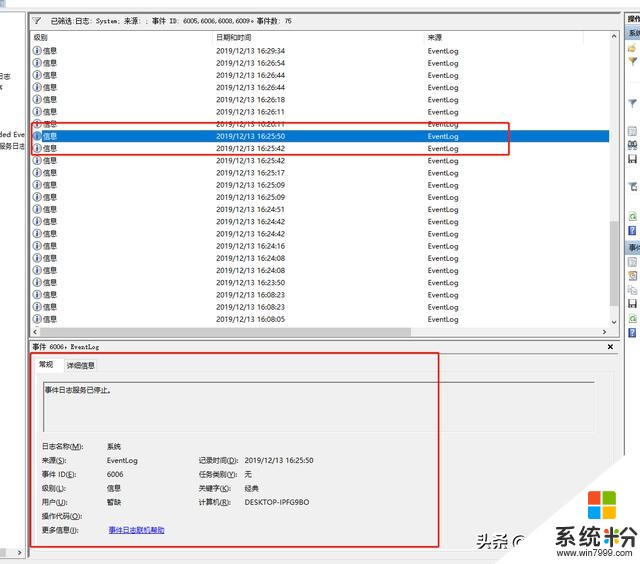

點擊確定,在圖示的位置就可以看到事件信息

我們可以解讀這裏麵的信息,比如:

在事件查看器裏ID號為6006的事件表示事件日誌服務已停止,如果你沒有在當天的 事件查看器中發現這個ID號為6006的事件,那麼就表示計算機沒有正常關機,可能是因為係統原因或者直接按下了計算機電源鍵,沒有執行正常的關機操作造成的。當你啟動係統的時候,事件查看器的事件日誌服務就會啟動,這就是ID號為6005的事件正常重啟是6006,非正常重啟6008或者6009。

假如我們的電腦上有一個用戶賬戶user,兩個內置賬戶Administrator賬戶(Administrador)和Guest賬戶。如果劫持RID值為500的內置Administrator賬號,將RID值分配給Guest賬號,然後以Guest賬號和指定的密碼登陸設備,發現成功地以Guest登陸機器了,還可以執行以下命令:

(1)、用cmd.exe打開console,可以看到是以Administrator 賬號運行的。

(2)、研究人員是以Guest賬號登陸的,可以運行whoami和檢查默認路徑查看。

(3)、Guest賬號仍然是Guests localgroup(本地組)的成員,可以使攻擊靜默進行。

(4)、可以執行一些特權操作,比如向Windows受保護的文件夾system32中寫文件。

我們查看下我們電腦上的RID。

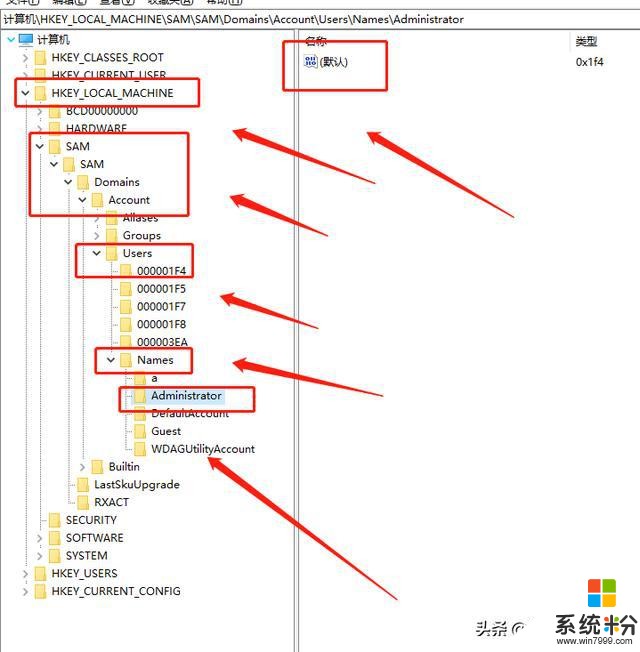

我們再次打開注冊表,依次展開

"HKEY_LOCAL_MACHINE\\SAM\\SAM\\Domains\\Account\\Users\\Names\\Administrator"

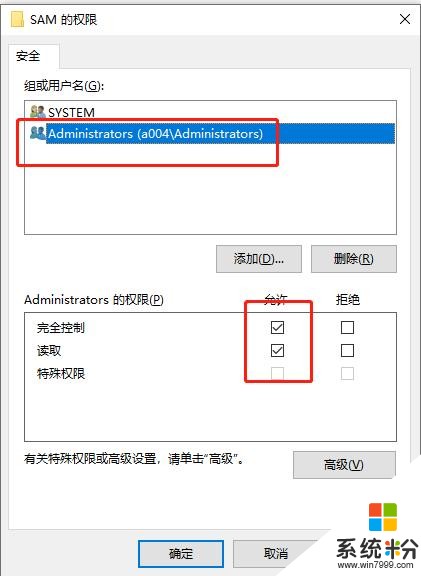

若無法展開SAM表則需要右鍵單擊,在快捷菜單中選擇"權限",賦予Administrator完全控製權限,重新打開注冊表

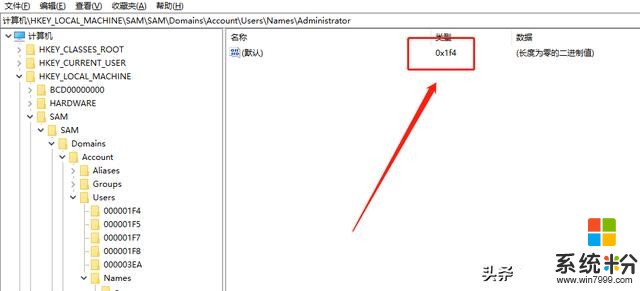

查看管理員用戶"Administrator"的RID(相對標識符)

Names子項中含有包括內置賬號在內的所有本地用戶賬號名。這些子項都保存為二進製值,定義了其類型屬性,賬號的RID是十六進製的

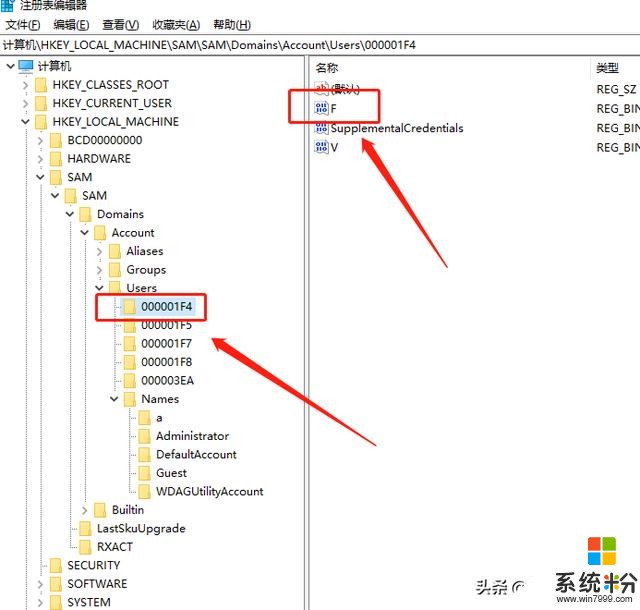

然後我們重新選擇"Users"表項中的"000001F4"鍵查看內容,"F"記錄用戶登錄信息,"V"記錄用戶權限信息

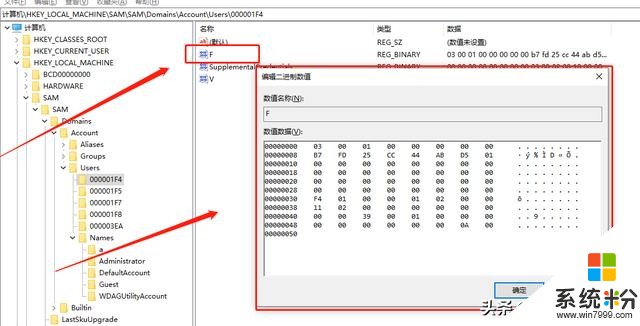

雙擊打開"F"值

"0008"一行為用戶最後登錄時間;

"0018"一行為用戶設置密碼時間;

"0020"一行為賬戶過期時間。

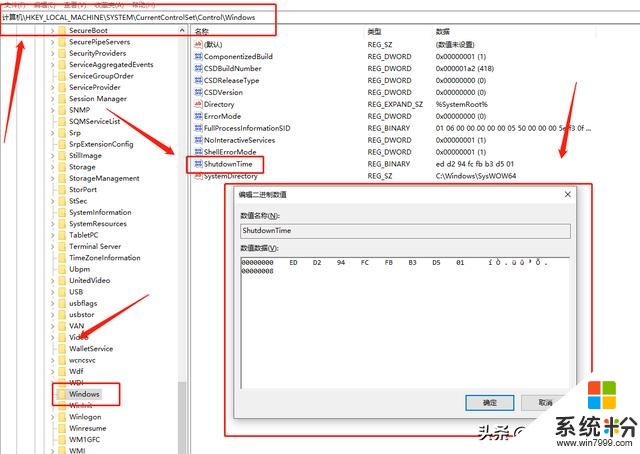

我們再打開注冊表,依次展開

HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Control\\Windows,查看ShutdownTime鍵

以上為正常的開關機時間,若係統斷電或死機,係統不一定會記錄時間更新信息。例如斷電或硬重啟時係統日誌和注冊表中就不會記錄正常的關機時間