時間:2019-09-28 來源:互聯網 瀏覽量:

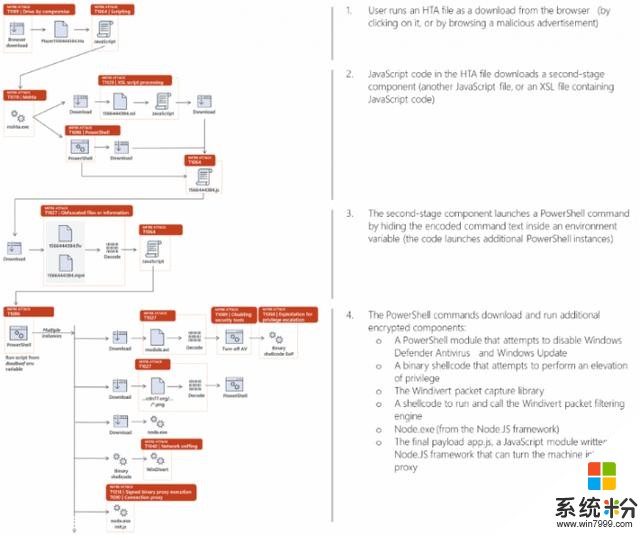

找到並運行這些HTA文件的用戶,開始了一個涉及Excel,JavaScript和PowerShell腳本的多階段感染過程,該過程最終下載並安裝了Nodersok惡意軟件。惡意軟件本身具有多個組件,每個組件都有其自己的角色。有一個PowerShell模塊試圖禁用WindowsDefender和Windows Update,還有一個組件將惡意軟件權限提升到係統級別。

根據Microsoft和CISCO的報告,該惡意軟件使用其中包含的2個合法應用在受感染的主機上啟動SOCKS代理。但是,這裏的報告分歧很大,微軟聲稱,該惡意軟件將受感染的主機轉變為代理,以轉發惡意流量。而思科則表示,這些代理用於執行點擊欺詐。

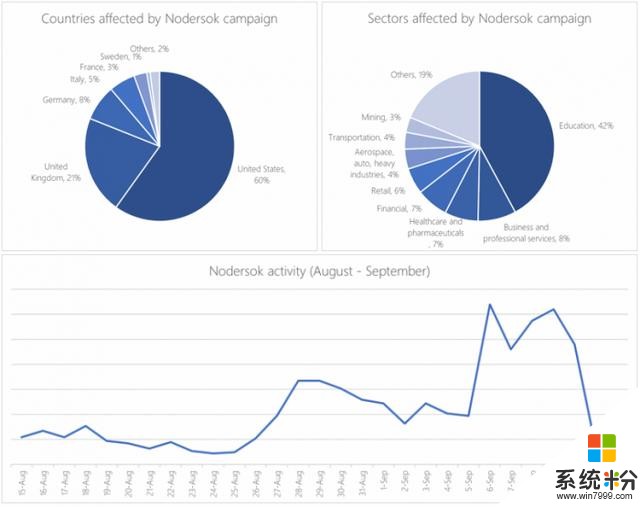

為了防止感染,最好的建議是用戶不要運行在電腦上找到的任何HTA文件,尤其是在不知道文件確切來源情況下。根據微軟遙測技術,Nodersok過去幾周已經成功感染了數千台電腦。Nodersok的棘手部分是使用了合法應用程序和內存有效負載,對於經典的基於簽名的防病毒程序來說,它們非常難以檢測Nodersok感染。