時間:2018-08-30 來源:互聯網 瀏覽量:

北京時間8月27日,國外安全研究人員SandboxEscaper在twitter上公開其發現的一個Windows10本地提權漏洞,並將漏洞PoC(概念驗證)發布在其github上。

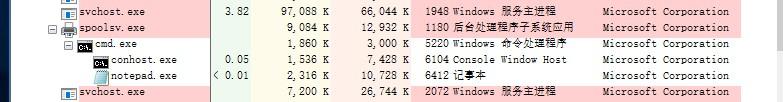

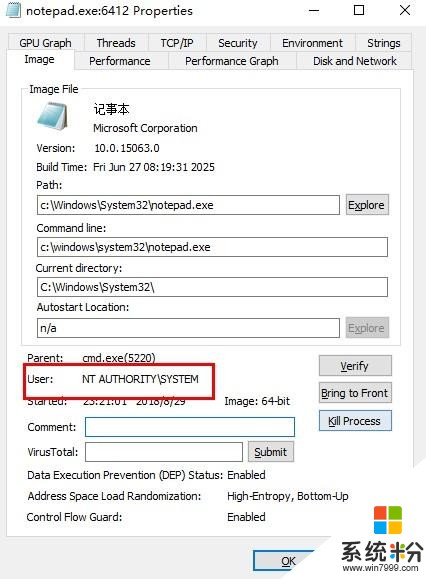

漏洞位於Task Scheduler服務的ALPC接口導出函數SchRpcSetSecurity中,由於該函數未驗證調用者權限並且能夠修改Job文件的DACL,通過硬鏈接Job文件與任意目標就能夠調修改任意目標的DACL,從而使任何用戶獲取係統SYSTEM權限。攻擊者入侵計算機後利用該漏洞能夠執行低權限用戶無法執行的惡意操作,提升攻擊的危害程度。下圖是PoC執行結果,此時進程notepad.exe已經被提升為SYSTEM權限。

由於微軟尚未發布針對此漏洞的補丁,漏洞可能會被攻擊者利用。不過使用360安全衛士的用戶無需擔心,360安全衛士無需升級就能攔截此類攻擊。