時間:2018-03-08 來源:互聯網 瀏覽量:

上個月的時候,穀歌 Project Zero 團隊曝光了與微軟 Edge 瀏覽器和 Windows 10 操作係統相關的最新漏洞,引發了業內許多安全研究人員的注意。禍不單行的是,意大利帕多瓦大學的研究人員們,剛又曝光了嚴重影響 Windows 8.1 和 Windows 10 安全的“控製流防護”(CFG)設計漏洞。據悉,微軟在 Windows 8.1 Update 3 中率先引入了內核級的 CFG 功能,並且一路延續至 Windows 10 操作係統。

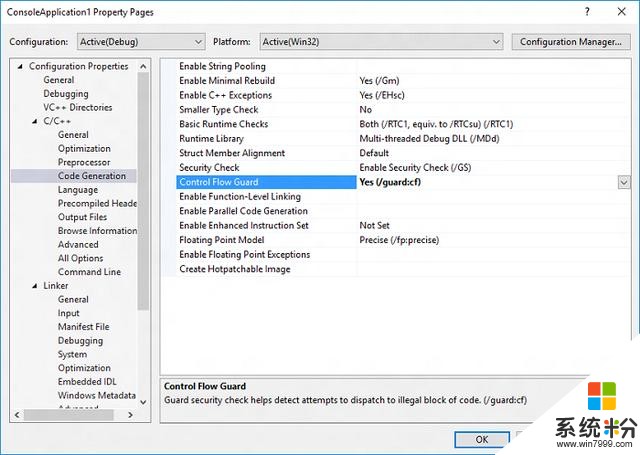

微軟將 CFG 描述為“一個高度優化的、可應對內存泄露漏洞的安全特性平台”。其旨在代碼中增加間接的調用和跳轉,從而阻止攻擊者在任意地址執行代碼。

遺憾的是,帕多瓦大學的安全研究人員,已經在其中發現了一個“使 CFG 向後兼容以提升性能”的設計缺陷。研究員之一的 Andrea Biondo 表示:

隻有當被允許的目標與 16 字節對齊時,控製流的限製才是精準的。若不是,就會有一個圍繞目標的 16 字節非精準地址。

通過將未對齊的目標組合在公共庫中、結合編譯器生成的函數布局的可預測性,我們就可以繞過控製流防護(CFG)。

該漏洞被稱作“Back to the Epilogue”(BATE)

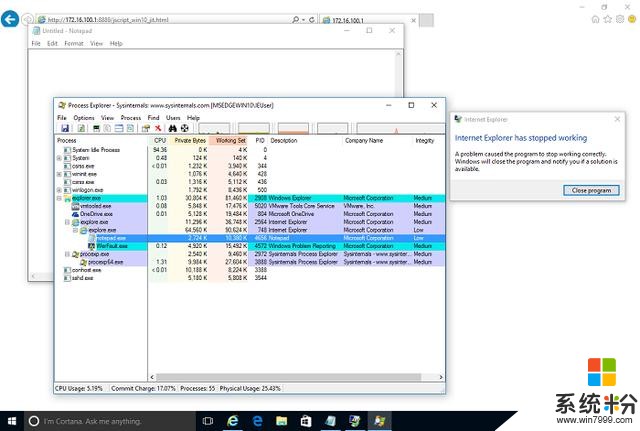

研究人員將在本月召開的黑帽亞洲大會上披露漏洞的詳情,期間他們還會演示繞過 64 位 Windows 10 中的 Microsoft Edge 瀏覽器的 CFG bypss 概念驗證代碼,以證明該漏洞在真實場景中的運用。

報告稱,這一漏洞讓超過 5 億台計算機麵臨安全威脅。更糟糕的是,由於 BATE 沒有特別指定,這進一步放大了它的危害性。如果受害進程加載了某些公共庫,漏洞就可輕易地被利用。

安全研究人員表示,他們已經向微軟通報了此事,當前該公司正在著手修複,預計會隨即將發布的 Windows 10 Redstone 4 更新一同到來。

GitHub 傳送門:

https://github.com/theori-io/jscript9-typedarray-cfg

[編譯自:Neowin, via:Theori.io]