時間:2018-01-10 來源:互聯網 瀏覽量:

自上周開始,英特爾被爆芯片存在安全漏洞,采用這些芯片的Windows、Linux、macOS、Android等主流操作係統和電腦、平板電腦、手機、雲服務器等終端設備都受上述漏洞的影響。此外,采ARM、AMD等芯片處理器的設備和操作係統均卷入漏洞危機。

糟糕的是,有媒體指出,安全補丁因為原理的關係,對於桌麵端的操作係統會有性能影響,就是這個性能到底有多少,大家都還在討論和收集中。

昨日,英特爾在官方網站發表了一篇名為《英特爾提供安全問題更新》的文章,稱尚未發現有人利用這些漏洞獲取用戶數據,建議用戶及時安裝補丁,並認為大多數的電腦用戶不會感受到芯片漏洞門修複導致的顯著降速影響,根據測試,這些最近使用的電腦的速度降幅大部分少於6%,基本處於14%到2%的區間。

但微軟公司則認為情況更糟。

同在昨日,微軟Windows和設備執行副總裁Terry Myerson在微軟官方網站發表名為《理解Spectre(幽靈)和Meltdown(熔斷)漏洞對拖慢Windows係統性能表現的影響》的文章,稱對安全漏洞的修複將會影響到電腦和服務器的性能表現。

Terry Myerson的文章則指出,針對大多數芯片處理器的安全漏洞修複,將顯著降低一些服務器、個人電腦的性能,速度降低問題比英特爾公司此前預計的要更加嚴重。

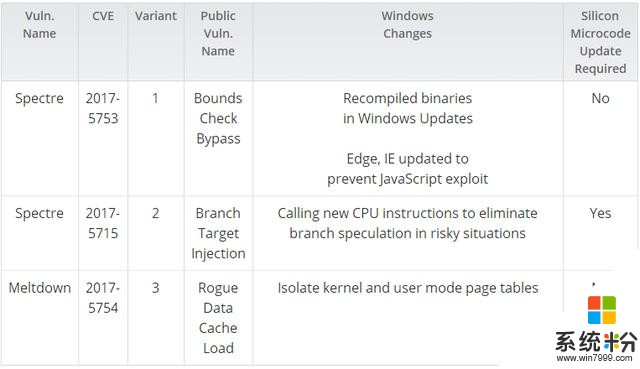

關於漏洞方麵,大家都知道現在漏洞總的來說有“Spectre”、“Meltdown”兩種門類,可以細分出三種變種,其中變種1(Variant 1,簡稱V1)和變種2屬於Spectre(幽靈),而變種3則屬於Meldown(熔斷)。

微軟表示,V1和V3均不需要處理器微代碼更新(即BIOS更新),V2則需要。

對於V1,Windows的解決方式是二級製編譯器更新和從JS端加固瀏覽器,對於V2,微軟需要CPU指令集更新,對於V3,需要分離內核和用戶層代碼的頁表。

在性能影響方麵,微軟發現,V1/V3對性能的影響比較有限,問題的關鍵在於V2對底層指令集做了修改,導致成為性能損失的主因,以下是微軟的測試結論——

1、搭載Skylake/Kaby Lake/Coffeelake等架構或者更新的處理器平台的Windows 10係統,降幅在個位數,對於用戶來說可能難以察覺,即便慢,也是在毫秒之內。

2、搭載Haswell/Ivy Bridge/Sandy Bridge或者更早的處理器的Windows 10平台,影響已經有些顯著了,可能部分用戶已經可以覺察出來。

3、搭載Haswell或者更早的處理器的Windows 7/8平台,大部分用戶會明顯感受到性能削弱。

4、任何處理器的Windows Server平台,尤其是高強度I/O環境下,在執行代碼分離操作時性能下滑更嚴重。

微軟稱,Windows 7/8在架構時由於使用了過多的用戶到內核過渡,導致影響更明顯。同時表示,將提供更多漏洞修複後帶來的影響數據,以便企業客戶決定是否值得使用安全修複程序。

另外,AMD發表聲明稱,他們的CPU架構對Meldown也就是V3是完全免疫,但Spectre的第一種形式則需要配合操作係統更新實現。

點擊下方閱讀原文,關注電腦報新媒體矩陣更多精彩