時間:2018-01-05 來源:互聯網 瀏覽量:

這幾天,Intel 的日子不大好過。

一場由外媒 Theregister 曝光出來的芯片級漏洞事件持續發酵,Intel 首當其衝。目前來看,這一漏洞可能影響到幾乎所有的計算機、服務器、智能手機等設備,涉及到 Intel、AMD、ARM 等半導體巨擘以及微軟、蘋果、亞馬遜、Google 等世界級科技巨頭。可以說,這是到目前為止影響範圍最廣泛的漏洞。

這簡直是一次史詩級的漏洞。

到底是什麼情況?

這次漏洞事件的罪魁禍首,主要是兩個 CPU 安全漏洞,分別被命名為 Meltdown(熔斷)和 Spectre(幽靈)。這兩組漏洞利用 CPU 中的 Speculative Execution(推測執行),通過用戶層麵應用從 CPU 內存中讀取核心數據。

其中,Meltdown 影響範圍包括 1995 年之後的所有 Intel CPU 型號(除了 2013 年之前生產的 Intel 安騰和 Atom 係列);而 Specture 則能夠影響幾乎所有來自 Intel 和 AMD 的 CPU 型號,以及 ARM 旗下的一些 CPU 型號。

理論上,幾乎所有的處理器和操作係統都會被涉及到。

據了解,這次漏洞由 Google 的 Project Zero 團隊在去年發現,後來 Google 向 Intel 發出了警告。而 Intel 方麵表示原本計劃在下周推出軟件補丁時披露該漏洞,但因為媒體的廣泛報道,所以不得不提前發布聲明。

由於牽涉範圍太廣,除了 Intel,包括微軟、Google、蘋果多內的多家公司紛紛針對這一漏洞做出了反應,並發布了相關聲明。無意於從技術角度探討這場漏洞發生的原因,僅從用戶的角度出發,來看看這些公司的做法與說法。

Intel

作為本次漏洞受牽連最大的一家公司,Intel 的回應比較多,也比較急切。

我們不可能逐一檢查所有係統。但由於這個漏洞很難利用,必須進入係統,還要進入內存和操作係統,所以從目前的調查來看,我們對於該漏洞尚未被利用很有信心…… 係統一直按照既有方式運行,符合係統的構建和設計方式……(黑客)無法借助這個漏洞對數據進行任何修改和刪除,不能通過這一流程對數據展開任何操作。所以從這個角度來講,這並不是缺陷。

Krzanich 表示科技行業已經展開了數個月的合作來解決這個問題,由此可見 Intel 很早就知道這個漏洞的存在了,隻是一直未披露。Krzanich 還表示 Intel 正在開發軟件解決方案,今後還將對硬件進行調整,預計最早下周初向廠商提供解決方案。

Intel 認為這些漏洞不會損壞、修改或刪除數據。

這些“安全缺陷”不是 Intel 獨有,其他供應商的處理器和操作係統都有,比如“AMD、ARM控股和多個操作係統供應商”。

之前,大家認為這些漏洞幾乎影響所有電腦、服務器和雲操作係統,也可能影響手機和其他設備。但 Intel 表示,與早期的報告相反,對於大多數用戶來說,性能影響應該不太大。

1 月 4 日,Intel 再次發布聲明稱,已經為基於 Intel 芯片的各種計算機係統(個人電腦和服務器)開發了更新,並且正在快速發布這些更新;這些更新程序可以通過係統製造商、操作係統提供商和其他相關廠商獲得。

Intel 方麵還表示與其他產業夥伴在部署軟件補丁和固件更新方麵已經取得重要進展。

ARM

ARM 在 1 月 3 日回應稱:

ARM 已經在與 Intel 和 AMD 合作進行分析。在一些特定的高端處理器中會出現 Speculative execution 被利用的情況,包括我們的一部分 Cortex-A 處理器;在可能出現的利用過程中,惡意軟件將會在本地運行並導致內存的數據被獲取。需要聲明的是,我們開發的用於 IoT 的高性能低功耗 Cortex-M 處理器,將不受此影響。

ARM 還表示,正在鼓勵可能受到影響的半導體合作夥伴提供軟件防護措施。

AMD

事實上,安全研究小組確定了三個預測執行的版本。各個公司對這三種版本的威脅和反應各不相同,AMD 不容易受到這三種版本的影響,由於 AMD 架構不同,我們認為,AMD 處理器目前幾乎沒有風險。

AMD 還聲稱安全研究將在當日晚些時候發布,並在彼時提供更多的更新。

微軟

在漏洞事件曝光後,微軟針對 Windows 10 發布了一個特殊修複包,並正在針對 Windows 7 和 Windows 8 進行了更新。

同時,微軟聲明稱:

我們了解到這一影響整個行業的問題,而且與芯片廠商展開了密切的合作,開發和測試緩解這一問題的方案,以保護我們的用戶。同時,我們正在向雲服務部署解決方案,並向 Windows 用戶發布了安全更新,以防止 Intel、ARM 和 AMD 等公司的芯片受到漏洞的侵擾。

微軟方麵還表示,目前還沒有收到任何關於利用該漏洞攻擊用戶的消息。

在發現漏洞並針對旗下的產品提供保護措施方麵,Google 做得最多。

在媒體曝光了這次漏洞信息之後,Google 的 Project Zero 團隊在 1 月 3 日發表了關於這次漏洞具體情況的博客,證明漏洞牽涉範圍包括 Intel、AMD 和 ARM。

在此之前不久,Google 安全團隊發表博客稱,在發現漏洞之後,針對漏洞可能引發的安全問題,Google 安全和產品開發團隊就已經通過係統和產品更新來保護 Google 係統和用戶數據的安全,並與行業裏的軟硬件合作來保護用戶信息和 Web 安全。

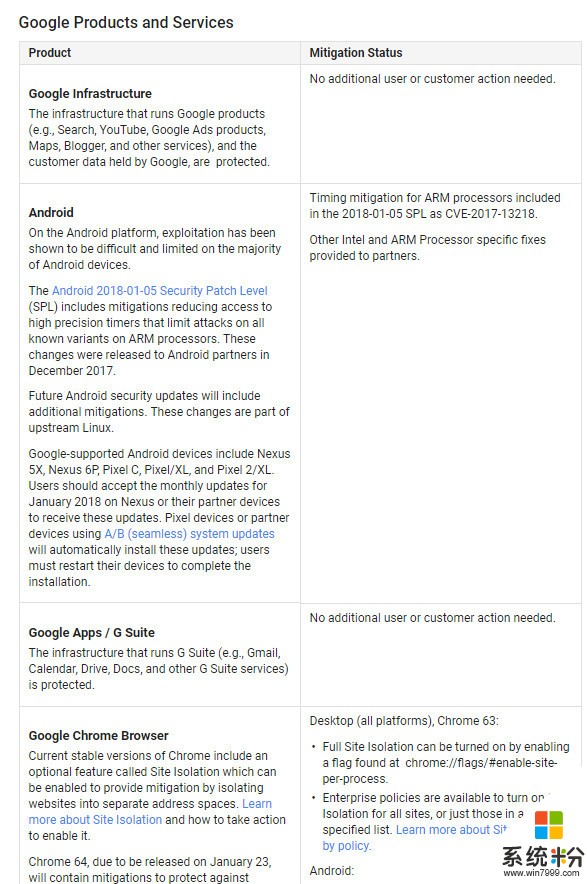

Google 在博客中詳細列出了旗下產品的情況,其中重要的如下:

麵向 Android,Google 已經在 2017 年 12 月麵向手機廠商發布了安全補丁包,它麵向所有基於 ARM 的處理器(比如說高通驍龍係列,華為麒麟係列,三星 Exynos 係列等);

Google Apps/G Suite 不受影響;

Google Chrome 瀏覽器穩定版需要打開 Site Isolation 功能,而 Google 將在 1 月 23 日發布 Chrome 64,後者將包含保護功能;

Chrome OS 包含上述 Chrome 瀏覽器的內容;從 2017 年 12 月 15 日起,Google 正在推送 Chrome OS 63 更新,不過一些早期的 Chrome OS 設備可能不會更新。

Google Home、Google Chromecast、Google Wifi、Google OnHub 等產品不受影響。

除此之外,針對使用 Google Cloud 雲服務的各個部分,Google 也提供了非常詳盡的說明和可能需要的應對措施,詳見 Google 安全博客內容。Google 方麵還表示,將繼續針對這些漏洞進行工作,並將會在產品支持頁麵進行更新。

蘋果

1 月 4 日,針對這次漏洞,蘋果發表稱,這次的問題影響到所有的現代處理器以及幾乎所有的計算設備和操作係統,因此 Mac 係統和 iOS 設備也不例外,不過目前還沒有關於利用這些漏洞對消費者造成影響的情況。

蘋果表示,要想利用這些漏洞,需要通過 Mac 和 iOS 設備上的應用來進行,因此建議用戶從包括 App Store 這樣的可信渠道下載應用。

針對 Meltdown,蘋果在 iOS 11.2 & macOS 10.13.2 & tvOS 11.2 中加入了保護措施,Apple Watch 不受影響。而針對 Specture,蘋果表示將於未來幾周在 Safari 瀏覽器中發布更新來對抗。

另外,蘋果還表示,未來將會在 iOS、macOS、tvOS 和 watch OS 的係統更新中提供更多的防護措施。

亞馬遜

這次漏洞對亞馬遜的波及主要在 AWS 雲服務方麵,亞馬遜在 1 月 3 日發表聲明稱:

這是一個已經存在了 20 餘年的漏洞,包括來自 Intel AMD 和 ARM 的現代處理器架構都存在這個漏洞,並覆蓋到服務器、桌麵設備和移動設備。

截止到 1 月 4 日,亞馬遜方麵表示已經保護了幾乎所有的亞馬遜 EC2 網絡服務,但客戶仍然需要更新來自微軟、Linux 等的操作係統來修補這些漏洞。

其實無需恐慌

以這次漏洞波及的範圍之廣,的確是世所罕見的。雖然 Intel、Google、微軟、蘋果等都在采取相應的安全措施,還是有不少用戶在擔心自己的隱私問題。

雖然影響範圍極廣,但漏洞本身的危害卻並不十分嚴重,前也沒有任何已知的利用這些漏洞進行攻擊的案例被發現。攻擊者雖可利用該漏洞竊取隱私,但無法控製電腦、提升權限或者突破虛擬化係統的隔離。此外,該漏洞不能被遠程利用,更無法像“永恒之藍”漏洞一樣,在用戶沒有任何交互操作時就實現攻擊。

也就是說,隻要用戶正常使用,並及時安裝官方推送的相關安全補丁,問題就不會太大。

不過,360 方麵告訴我們,要想修複這一漏洞,難度是很大的。因為這一漏洞是 CPU 硬件層麵的,僅僅通過 CPU 廠商的安全更新是無法解決問題的;它需要操作係統廠商、虛擬化廠商、軟硬件分銷商、瀏覽器廠商、CPU 廠商等一起協作並進行深入修改才能夠徹底解決問題。

眼下來看,用戶要做的就是打上必要的安全補丁,並避免在設備上安裝惡意軟件。對於這一漏洞的後續處理情況,將保持關注。