時間:2017-12-14 來源:互聯網 瀏覽量:

E安全12月13日訊 軟件開發人員馬提亞斯·格利卡發現,微軟意外暴露Dynamics 365 TLS(安全傳輸層協議)證書和私鑰100餘天,獲取證書的攻擊者能訪問任何沙盒環境,從而發起中間人攻擊。

暴露TLS證書的私鑰意味著攻擊者可以解密數字證書保護的流量,並冒充服務器,從而在不被檢測的情況下泄露客戶的通信。更糟糕的是,微軟創建了一個通配符證書(Wildcard Certificate),支持*.sandbox.operations.dynamics.com域名。

Dynamics 365

根據微軟去年發布的消息顯示,Dynamics 365是微軟新一代雲端商務應用解決方案, 能夠幫助企業和機構成長、適應市場變化並不斷發展。Dynamics 365整合了先前的 Dynamics CRM 和 ERP,新增定製應用程序、嵌入式洞察功能和智能分析,為眾多企業與機構用戶提供了一種理念先進的一體化雲端商務解決方案。它為客戶提供了專注於銷售、現場服務、客戶服務、項目服務自動化、運營和市場等核心商務應用,由 Cortana 智能套件和 PowerBI 支持的數據分析功能,同時無縫整合 Office 365 的帶來的生產力。

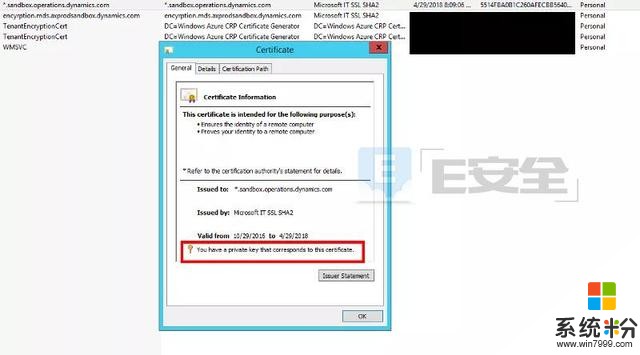

遠程訪問允許提取私鑰格利卡指出,提取證書的任何人都能訪問所有Dynamics 365沙盒環境。格利卡能通過一個C++小程序導出TLS證書的私鑰。這個TLS證書暴露在進行用戶驗收測試的Dynamics 365沙盒環境中。

用戶驗收係統監控程序啟動環境,但有一個例外:除了通過web界麵訪問程序啟動服務器之外,沒有其它訪問途徑,而這個沙盒環境還提供了管理的RDP(遠程桌麵協議)訪問,問題正是出在這裏。格利卡通過RDP訪問沙盒環境,從而了解微軟如何設置托管此類關鍵業務應用程序的服務器。格利卡在Medium上寫道,沙盒環境的主機名為customername.sandbox.operations.dynamics.com,“證書管理器”(Certificate Manager)內的證書讓人“震驚”。

可以看到*.sandbox.operations.dynamics.com的有效TLS證書及其相應的私鑰——由微軟IT SSL SHA2 CA提供。該證書在所有沙盒環境中共享,甚至為其它微軟客戶托管的沙盒環境。

該證書用來解密用戶與服務器之間的Web流量,攻擊者可提取證書訪問任何沙盒環境。

漏洞確認、修複過程“一波三折”格利卡8月17日初次向微軟報告了漏洞。雖然他詳細了描述了漏洞,並提供了所提取私鑰的加密副本,但微軟認為攻擊者需獲得管理員憑證,換言之,微軟認為這算不上漏洞。

這位軟件開發人員不死心,繼續向微軟報告漏洞,但是,事情仍無進展,他接下來發推特再次反映情況,希望漏洞能得到盡快解決。

後來,之後德國安全研究員Hanno Böck介入進來,並嚐試通過Mozilla的漏洞追蹤器提交漏洞報告。此後微軟才開始采取行動,並最終於12月5日解決問題。

E安全注:本文係E安全獨家編譯報道,轉載請聯係授權,並保留出處與鏈接,不得刪減內容。