時間:2017-04-18 來源:互聯網 瀏覽量:

就在Shadow Brokers曝光的同時,國外安全機構報告了一個零日漏洞,它存在於微軟Word中,一個感染性RTF文件可瞬間致使Windows係統癱瘓,並覆蓋所有版本的Windows。近日,RTF文檔漏洞事件在行業持續發酵,騰訊電腦管家發現已有香港某公司用戶接收到相關RTF文檔木馬郵件。

RTF文檔木馬郵件利用微軟漏洞傳播 香港公司“中招”

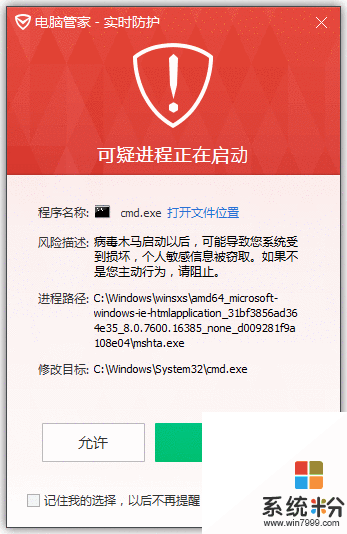

當前,不法分子主要利用Office RTF漏洞傳播相關後綴名為“.doc”的文件,但實際上這是一個RTF文件。因為Office的兼容性,文件可以正常打開,但在打開過程中存在漏洞。該漏洞可導致木馬在不執行宏的情況下從網上下載並運行惡意程序,進而對受害者的電腦進行攻擊。

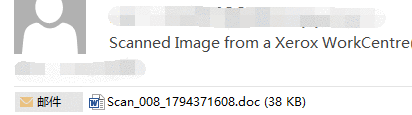

這種惡意傳播,正好與本次香港某公司員工遭遇的相同,騰訊電腦管家通過渠道分析發現,該攻擊方式主要通過郵件進行。通常,大部分公司都會有統一的郵箱域名,而企業用戶收到的郵件也往往是以“公司常見部門+公司郵箱域名”郵箱地址發送的,不法分子正是篡改了發件人郵件域名,與收件人郵件域名保持一致,讓人誤以為是公司同事來信而降低警戒心,最終下載附件運行。不僅如此,用戶通常收到的RTF文檔木馬郵件,都會以掃描文件、發票等常見辦公用詞加上隨機組合為附件名。

此外,騰訊電腦管家發現,這類郵件均為英文版,可能針對外企或海外用戶。目前,微軟已發布了該漏洞的緊急修複補丁,騰訊電腦管家在第一時間將補丁推送到用戶電腦上,用戶可使用騰訊電腦管家“修複漏洞”功能進行補丁安裝,而對於作祟木馬,騰訊電腦管家可進行查殺。

微軟漏洞持續曝光 “NSA漏洞”影響全球約70%的機器

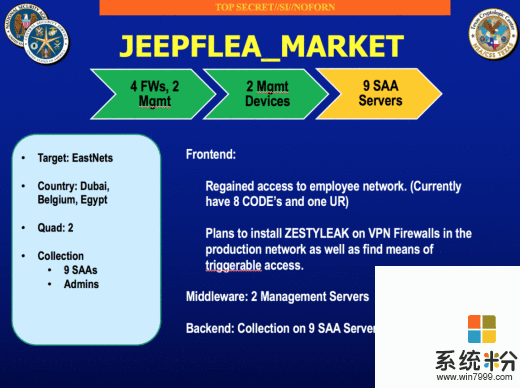

而就在微軟忙於修補Office RTF漏洞的同時,黑客組織Shadow Brokers爆出針對微軟Windows係統的大量遠程漏洞使用工具,可影響包括Windows XP、Windows 7以及大量Windows服務器係統在內的全球約70%的機器,這無疑給安全圈帶來了一次“核爆危機”。據悉,本次泄露出的絕密信息數量龐大,從整體上看,泄露的文件大部分是漏洞利用程序,攻擊者拿到程序後,即使不了解攻擊原理,也可以突破係統的防線,造成遠程代碼執行等高危影響。

騰訊電腦管家經過深入分析發現,這一批泄密文件包含了多個可以直接使用的 Windows 高危漏洞以及相應的利用程序,其中包括針對SWIFT銀行交易係統的攻擊計劃和服務於NSA 製作的惡意攻擊軟件的後台控製(C&C;)程序。以SWIFT銀行交易係統的攻擊為例,入侵 SWIFT 係統後,美國國家安全局(NSA)就具備了監控和修改國際上銀行金融業務的能力,監控的數據可以用來分析恐怖分子洗錢的網絡,但是個人的外彙業務也會暴露在NSA的監控程序中。

目前,微軟表示已經修補了Shadow Brokers發布的多個漏洞,騰訊電腦管家也推送了漏洞修補。騰訊電腦管家安全專家提醒廣大用戶,如果用戶運行的是Windows 7或更高版本,那麼隻要用戶應用Windows Update中的所有更新,就可以安全避免這輪攻擊無補丁的Windows版本,建議臨時關閉135、137、445端口和3389遠程登錄,具體操作步驟如下(以445端口為例):

1.打開控製麵板中的Windows防火牆,並保證防火牆處於啟用狀態。

2.打開防火牆的高級設置。

3.在“入站規則”中新建一條規則,本地端口號選擇445,操作選擇阻止連接。