時間:2017-10-13 來源:互聯網 瀏覽量:

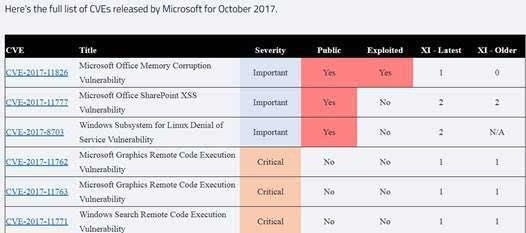

宅客頻道消息,北京時間10月11日淩晨,微軟發布了新一輪安全更新,修複了多個安全漏洞,其中包括一個 Office 高危漏洞(CVE-2017-11826)及 Microsoft Windows SMB Server 遠程代碼執行漏洞(CVE-2017-11780)。這兩個到底是“何方妖孽”?且來一探究竟。

CVE-2017-11826

據新華社報道, Office 的高危漏洞(CVE-2017-11826)幾乎影響微軟目前支持的所有Office版本,黑客發送利用該漏洞的惡意Office文件,沒有打補丁的用戶點開文件就會中招,成為被控製的肉雞。

了解到,此漏洞是由 360 安全團隊最早發現並向微軟報告該漏洞細節。其在9月下旬首次監測到利用 Office 0day 漏洞的真實攻擊,攻擊者使用針對性的釣魚文檔,誘使用戶點擊包含漏洞攻擊程序的惡意Word文檔,在受害者電腦中駐留一個以文檔竊密為主要功能的遠程控製木馬。

安全專家表示,這種攻擊方式與常見的 Office 宏病毒不同,在打開宏文檔時,Office 通常會發出警告,但利用該漏洞的攻擊卻沒有任何提示,再加上文檔文件曆來給人們的印象就是無毒無害,人們一般難以察覺和防禦,相關的 0day 漏洞利用也很容易傳播泛濫。

實際上,2017年至今,黑客針對廣大用戶日常必備的辦公軟件進行的 0day 攻擊呈增長趨勢。攻擊者利用該漏洞誘導用戶打開藏有惡意代碼的 Office 文件,從而在係統上執行任意命令,達到控製用戶係統的目的,甚至還可能將該漏洞應用於 APT 攻擊。

美國五角大樓網絡安全服務商、趨勢科技旗下的ZDI(零日計劃)項目組也把該漏洞列為本月最危險安全漏洞。

360 首席工程師鄭文彬提醒廣大網民,要盡快給電腦打上微軟提供的補丁,同時不要打開來路不明的 Office 文檔,相關單位也需要警惕此類 0day 漏洞的定向攻擊。

CVE-2017-11780

Microsoft Windows是美國微軟公司發布的一係列操作係統。服務器信息塊(SMB)是一個網絡文件共享協議,它允許應用程序和終端用戶從遠端的文件服務器訪問文件資源。此次微軟修複的 Microsoft Windows SMB Server 遠程代碼執行漏洞(CNVD-2017-29681,對應CVE-2017-11780),遠程攻擊者成功利用漏洞可允許在目標係統上執行任意代碼,如果利用失敗將導致拒絕服務。

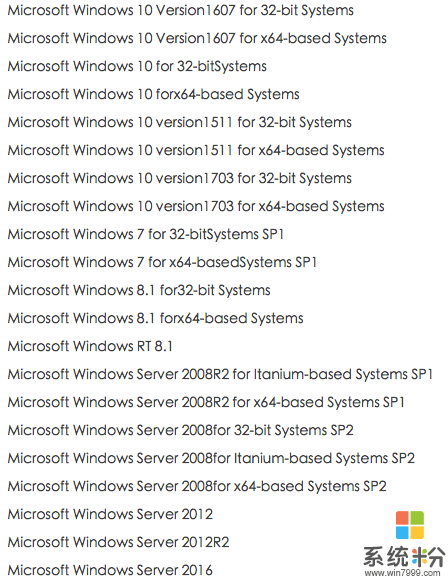

這一漏洞也被國家信息安全漏洞共享平台(CNVD)收錄,CNVD對該漏洞的綜合評級為“高危”。綜合業內各方研判情況,該漏洞影響版本範圍跨度大,一旦漏洞細節披露,將造成極為廣泛的攻擊威脅,或可誘發APT攻擊。

提醒用戶警惕出現“WannaCry”蠕蟲翻版,建議根據本文中“受影響係統版本”和“微軟官方補丁編號”及時做好漏洞排查和處置工作。

一、漏洞影響範圍

二、處理措施

微軟官方發布了升級補丁修複該漏洞,CNVD建議用戶盡快升級程序,打開Windows Update功能,然後點擊“檢查更新”按鈕,根據業務情況下載安裝相關安全補丁,安裝完畢後重啟服務器,檢查係統運行情況。

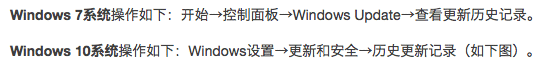

具體係統操作流程如下:

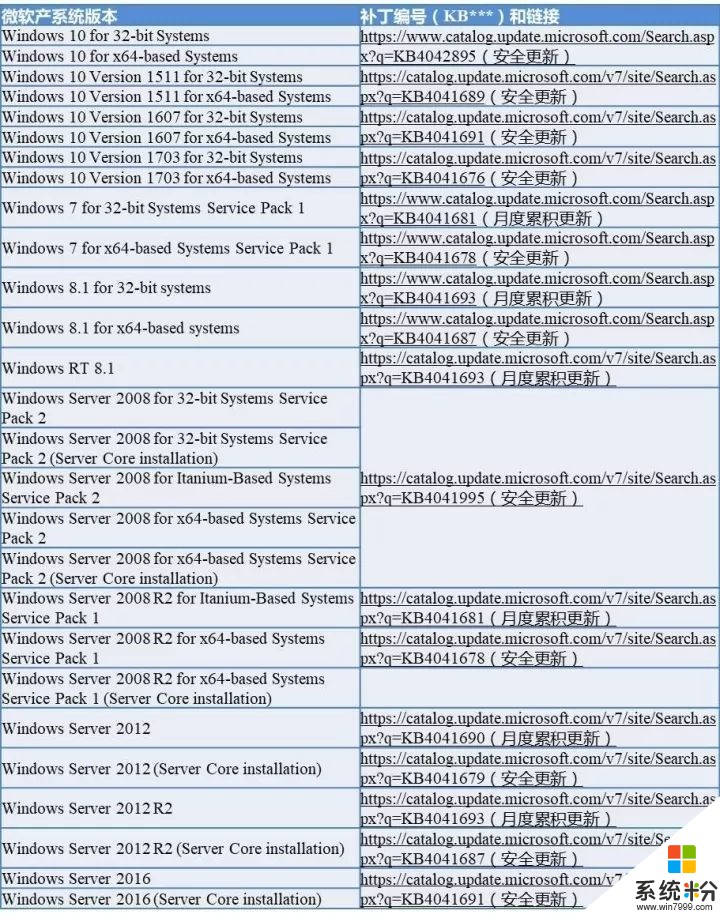

安天安全研究與應急處理中心(安天CERT)也整理了不同係統版本微軟官方補丁編號及參考鏈接,如表所示:

三、臨時解決方案

鑒於部分用戶存在不能及時安裝補丁的情形,安天CERT也給出了可采用的臨時措施:

以Windows 7係統的處理流程為例

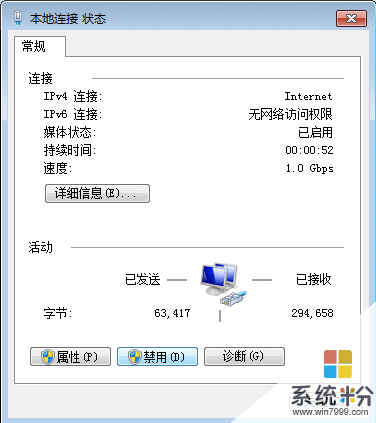

1、關閉網絡。

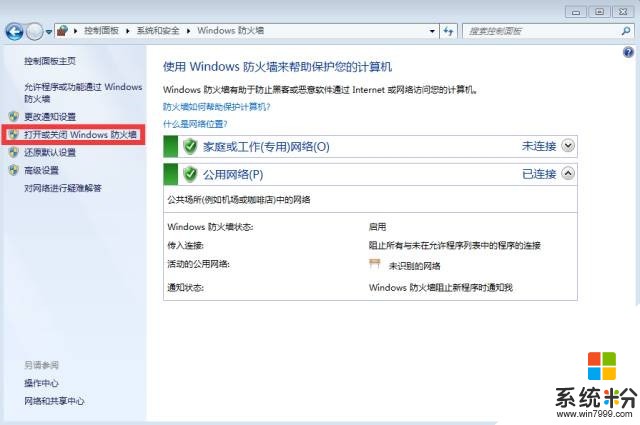

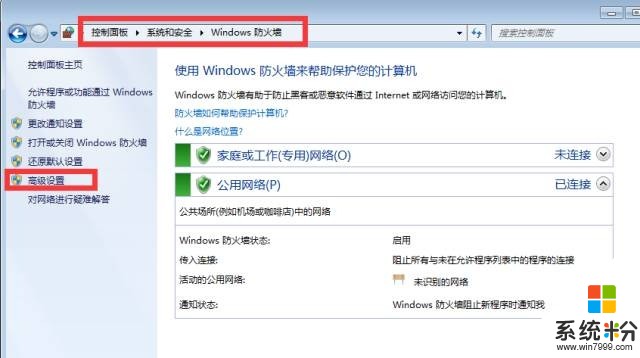

2、打開“控製麵板→係統與安全→Windows防火牆”,點擊左側“啟動或關閉Windows防火牆”。

3、選擇“啟用Windows防火牆”,並點擊確定。

4、點擊“高級設置”。

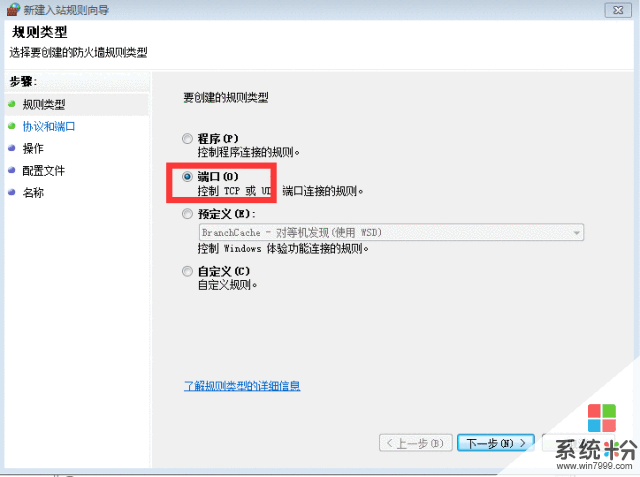

5、點擊“入站規則→新建規則”,以445端口為例。

6、選擇“端口”,點擊下一步。

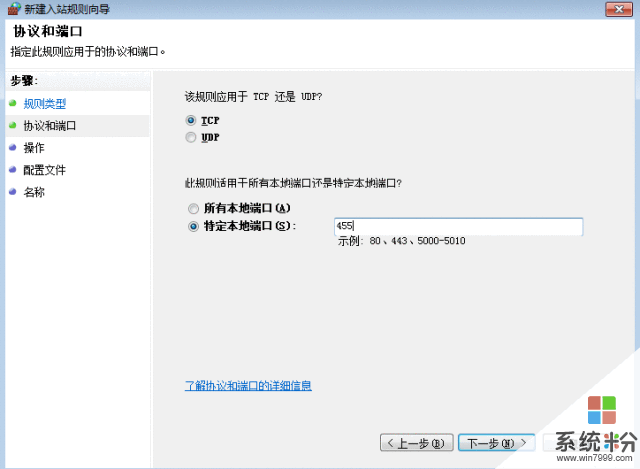

7、選擇“特定本地端口”,輸入445,點擊下一步。

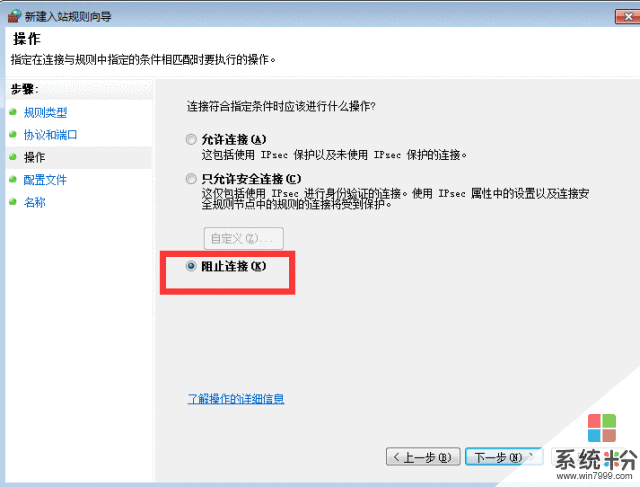

8、選擇“阻止連接”,點擊下一步。

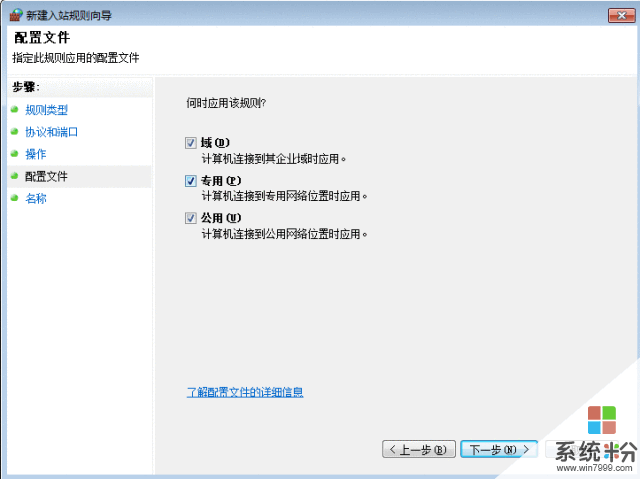

9、全選“配置文件”中的選項,點擊下一步。

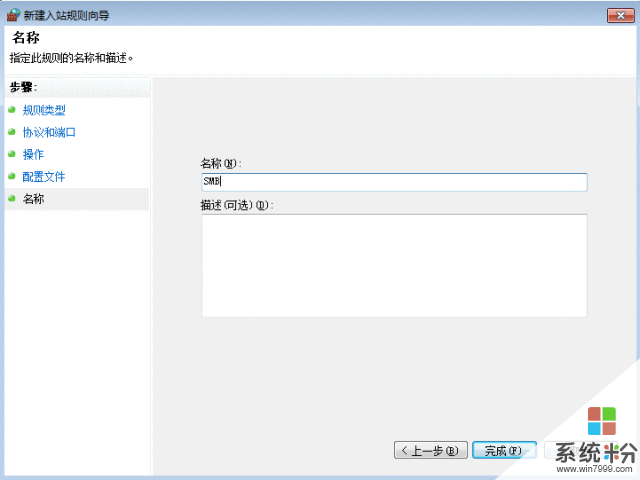

10、在名稱中可任意鍵入文字,點擊完成即可。

11、恢複網絡。

12、開啟係統自動更新,並檢測更新進行安裝。

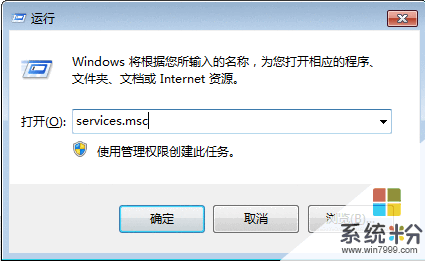

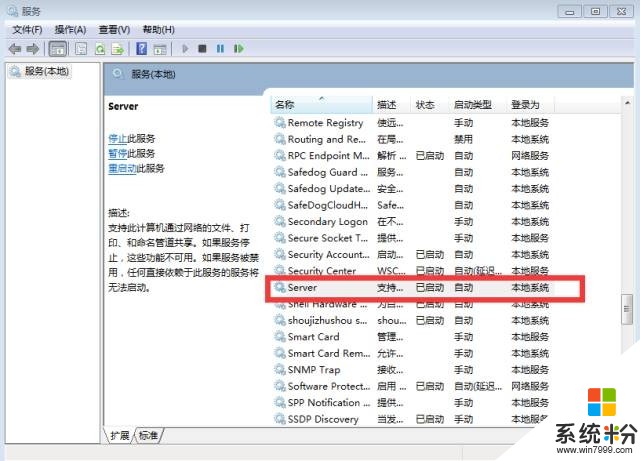

13、Windows 7係統需要關閉Server服務才能夠禁用445端口的連接。關閉操作係統的server服務:同時輸入win鍵和R,輸入services.msc,進入控製台。

雙擊Server,先停用,再選擇禁用。

最後重啟Windows 7。使用netstat –an查看445端口已不存在。