時間:2017-09-08 來源:互聯網 瀏覽量:

E安全9月8日訊 端點安全公司enSilo的研究人員發現一個微軟內核漏洞,攻擊者可借此繞過反病毒係統並加載惡意軟件。該漏洞存在於PsSetLoadImageNotifyRoutine中,影響了Windows 2000到Windows 10所有版本。

微軟在Windows 2000中啟用PsSetLoadImageNotifyRoutine,以便將PE鏡像文件加載或映射到內存中時通知內核不同部分的注冊驅動。最高級別的係統分析驅動可以調用PsSetLoadImageNotifyRoutine設置載入鏡像,通知例程。

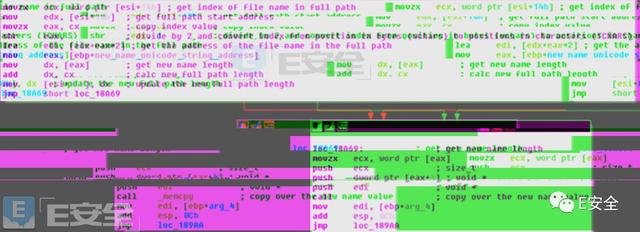

研究人員鑽研Windows內核時在微軟API中發現該漏洞。他們注意到,通過內核為加載的PE鏡像注冊通知例程後,回調可能會接收無效的鏡像名稱。最初研究人員認為這是一個隨機問題,但實際上漏洞存在於內核之中。

微軟過去17年發布的所有Windows版本受影響

enSilo聯合創始人兼首席技術官烏迪·亞沃解釋稱,漏洞存在於微軟為安全廠商提供的API中。提供該API的目的是讓安全廠商了解操作係統正在加載的文件。然而,這個API無法正常發揮效用,可能會為安全廠商提供無效的文件,無法識別惡意軟件。

enSilo安全研究員暗利·密斯卡夫發博文報告表示,這個編程錯誤可能會阻止安全廠商和內核開發人員識別運行時加載的模塊。這就意味著攻擊者可以將惡意模塊偽裝成合法的加載到Windows環境中,而不會觸發警報。

0day研究院(Zero-Day Institute)通信經理達斯汀·蔡爾茲表示,這就意味著,像Rootkit和勒索軟件這樣的惡意軟件可能會逃過設備上安裝的監控軟件,例如反病毒軟件和基於主機的入侵檢測機製。

雖然該漏洞影響了所有Windows版本,但多個版本受到影響的情況並不少見,不必過於驚慌。

雖然攻擊者無法利用該漏洞直接利用Windows操作係統,但威脅攻擊者可能利用此漏洞繞過某些係統。依賴該API的產品無法檢測潛在的惡意文件,從而使攻擊者能鑽空子在企業係統中獲取立足點。

微軟可能不會發布補丁

亞沃稱已經向微軟報告了問題所在,但微軟並不打算推出補丁。雖然他也認為這個特定的問題不容易被利用, 但誰知道攻擊者是否會加以利用。微軟目前尚未回應評論請求。

蔡爾茲指出,這項研究雖然有趣,但研究完成之前無法確定是否該漏洞具有可利用性。在此之前,研究人員應當提醒企業沒有絕對安全的產品或技術,應使用多種工具和技術提供最佳保護。

即使目前微軟未發布補丁,蔡爾茲建議企業將重點放在提高整體防禦的策略上。

蔡爾茲表示,諸如網絡隔離、監控、反病毒和補丁安全等技術有助於強化企業的安全態勢。 企業無法阻止所有漏洞,但可以做好準備,以便漏洞利用攻擊係統時發現問題所在。

這項研究目前仍在繼續,後期或會發布更多研究成果。

有關該漏洞的技術報告,請前往以下鏈接查看!

下一篇文章:

維基解密泄露第23批CIA文件:“盔甲護身”(Protego)導彈控製係統