時間:2017-04-11 來源:互聯網 瀏覽量:

漏洞描述:

Microsoft Office的OLE處理機製的實現上存在一個邏輯漏洞,攻擊者可能利用此漏洞通過誘使用戶打開處理特殊構造的Office文件在用戶係統上執行任意命令,從而控製用戶係統。

通常的攻擊場景,用戶收到一個包含惡意代碼的Office文件(不限於RTF格式的Word文件,可能為PPT類的其他Office文檔),點擊嚐試打開文件時會從惡意網站下載特定的 HTA程序執行,從而使攻擊者獲取控製。目前此漏洞處於0day狀態,微軟很可能在4月份的例行補丁中對此漏洞進行修補。已有利用此漏洞的針對性攻擊在野外被發現,360企業安全集團也已經得到相關的樣本並證實可用,所以漏洞構成現實的威脅。

威脅等級:嚴重

影響係統及版本:Microsoft Office所有版本

威脅類型:遠程命令執行

臨時處理方案:

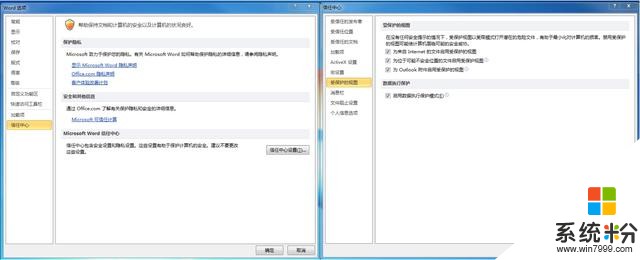

1.確認以保護視圖模式打開文件

以Office Word為例,查看 文件 -> 選項,確認如下的安全設置

2.在漏洞得到修複前嚴格檢查所處理的Office文件來源,不要嚐試打開來源不可信的Office文件(包括且不僅限於Word、PowerPoint、Excel文檔)。

修複建議:

請密切關注本通告的進一步更新,在微軟發布4月的例行補丁以後(北京時間4月12日),請立即安裝補丁以修複漏洞。

參考鏈接:

https://securingtomorrow.mcafee.com/mcafee-labs/critical-office-zero-day-attacks-detected-wild/