時間:2017-07-07 來源:互聯網 瀏覽量:

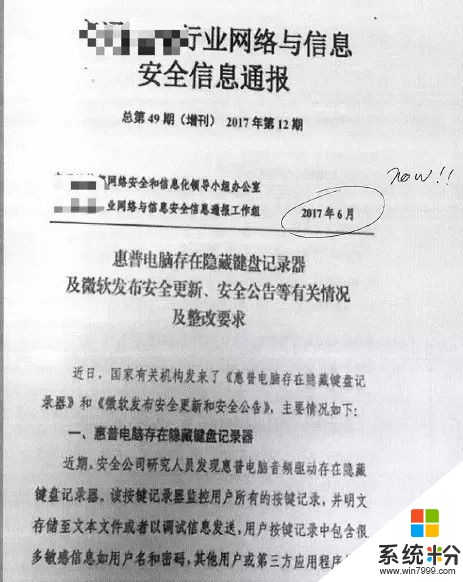

7月7日消息,近日,一則網絡安全和信息化領導小組發布安全信息通報流出,該通告稱,惠普電腦存在隱藏鍵盤記錄器的安全問題:

“近期,惠普電腦音頻驅動被發現存在隱藏鍵盤記錄器。該按鍵記錄器監控用戶所有的按鍵記錄,並明文存儲至文本文件或者以調試信息發送,其他用戶或第三方應用程序均有可能複製按鍵記錄文件並查看用戶所有的按鍵記錄,提取到敏感信息如用戶名、密碼等。”

從圖中可以看出,該通告早在6月就已發布,而惠普計算機的安全漏洞更是在5月就被外媒揭露,隻是近日才引起國內的關注。

根據媒體的報道,今年5月,來自瑞士安全公司Modzero的研究人員在檢查Windows Active Domain的基礎設施時發現惠普音頻驅動中存在一個內置鍵盤記錄器,可以監控用戶的所有按鍵輸入。

據悉,按鍵記錄器會通過監控用戶所按下的鍵來記錄所有的按鍵。惡意軟件和木馬通常會使用這種功能來竊取用戶賬戶信息、信用卡號、密碼等私人信息。

Modzero在報告指出,惠普計算機的缺陷代碼就隱藏在集成電路廠商Conexant(科勝訊)開發的音頻驅動中。以下是 360 的分析報告:

科勝訊的MicTray64.exe與Conexant音頻驅動程序包同時安裝,並且會注冊為一個Microsoft計劃任務,以便在每一個用戶登陸後運行。該程序記錄用戶鍵盤輸入的所有信息,以捕獲和響應麥克風靜音/取消靜音/快捷鍵等功能。鍵盤記錄功能主要是通過調用SetwindowsHookEx()實現一個底層鍵盤輸入信息hook函數。除了處理快捷鍵/功能鍵的點擊事件外,所有的鍵盤輸入信息都會被寫入所有用戶權限都可讀的路徑中的日誌文件(C:\Users\Public\MicTray.log)中。

如果日誌文件不存在或Windows注冊表中的信息不可用,所有的鍵盤輸入信息都會傳遞給OutputDebugString API,這使得當前用戶上下文中的任何進程都可以捕捉鍵盤輸入信息,而不會表露出任何惡意行為。

任何可以調用MapViewOfFile API的框架或者進程都能夠通過用戶的鍵盤輸入信息靜默的收集敏感數據。在1.0.0.31版本中,後門僅僅使用OutputDebugString傳遞用戶鍵盤輸入的信息,而沒有將這些信息寫入文件中。

該漏洞導致了一個非常高的風險,用戶輸入的敏感信息或者操作都有可能被泄露。這些信息會被記錄在C:\Users\Public\MicTray.log中,或者通過調用MapViewOfFile()函數讀取。

據調查,2015年,這個按鍵記錄功能以新的診斷功能身份在惠普音頻驅動版本1.0.0.46中推出,受影響的機型包括HP Elitebook 800係列、EliteBook Folio G1、HP ProBook 600和400係列等等。

惠普回應稱,已經對這一缺陷進行了調查,“聲卡驅動程序中部分調試代碼被錯誤地保留下來,這是一個意外。這些代碼的目的是幫助我們調試、解決驅動程序出現的問題。Conexant應當發現並修正這一問題,我們希望未來不會再出現類似問題。”

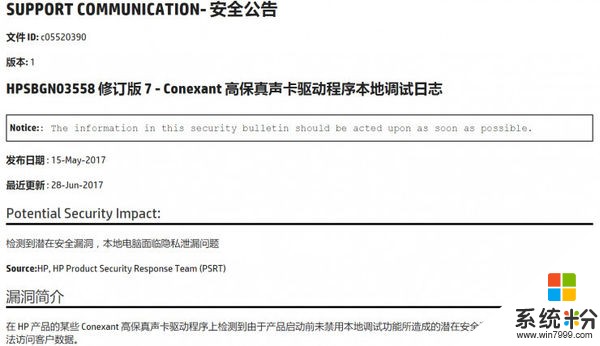

根據惠普官網發布的 安全公告 ,惠普筆記本用戶可以查看自己是否中招。此外,惠普還發布了新版驅動程序,修正了這一缺陷,中招的用戶可以從惠普下載、安裝更新後的驅動程序。