時間:2019-12-03 來源:互聯網 瀏覽量:

圖片來源:Promon

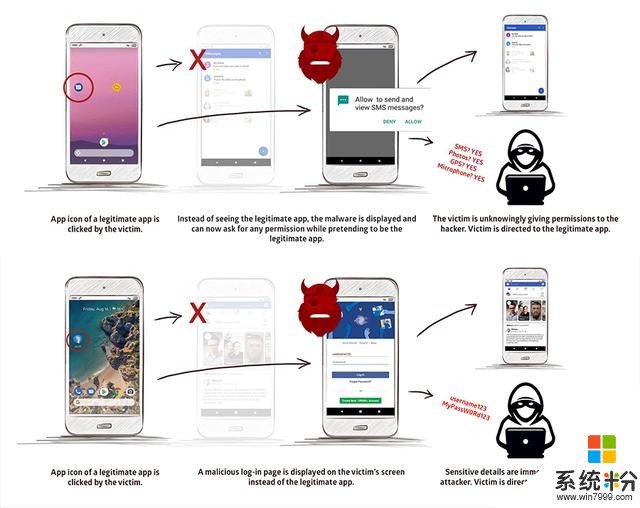

這個Strandhogg漏洞是利用安卓的多任務處理功能,使安裝在安卓係統上的惡意應用可以偽裝成該設備上的任何其他應用程序,包括任何需要特權的係統應用程序。

換句話說,當用戶點擊一個正常應用程序的圖標時,利用Strandhogg漏洞的惡意應用可以攔截劫持這個任務並且向用戶顯示一個虛假的應用界麵,而不是啟動那個正常的應用程序。

透過誤導用戶讓他們以為打開的是一個正常的應用程序,這個漏洞可以使惡意應用以虛假的登錄界麵來竊取用戶的數據。

圖片來源:Promon

挪威安全公司Promon研究人員表示:

“這個漏洞可以使攻擊者能夠成功地偽裝成幾乎所有應用程序。在這個示例中,攻擊者通過利用如taskAffinity和allowTaskReparenting等的任務狀態轉換條件,成功地騙過係統並啟動了虛假的界麵。當受害者在這個假界麵中輸入他們的登錄信息時,攻擊者會立即收到這些信息,隨後可以登錄並控製那些應用程序。”

除了騙取敏感信息外,惡意應用還可以通過Strandhodd漏洞,冒充成正常應用程序向用戶要求授予權限。

“攻擊者可以要求獲得任何權限,包括SMS、照片、麥克風和GPS定位,從而允許他們讀取設置中的短信、查看照片、竊聽並且跟蹤受害者。”

目前沒有任何可靠的方法來阻止或者探測到這種任務劫持攻擊,不過用戶可以通過注意任何異常情況來發現這類攻擊,例如已經登錄的應用要求再次登錄、不包含應用程序名稱的要求授權窗口、應用程序請求不應該需要的權限、用戶界麵中的按鈕和鏈接點不了沒反應,以及返回鍵失效了。

有關這個漏洞的詳情可以在以下連接查看:

The Hacker News

Promon